ソーシャルエンジニアリングとは何ですか?

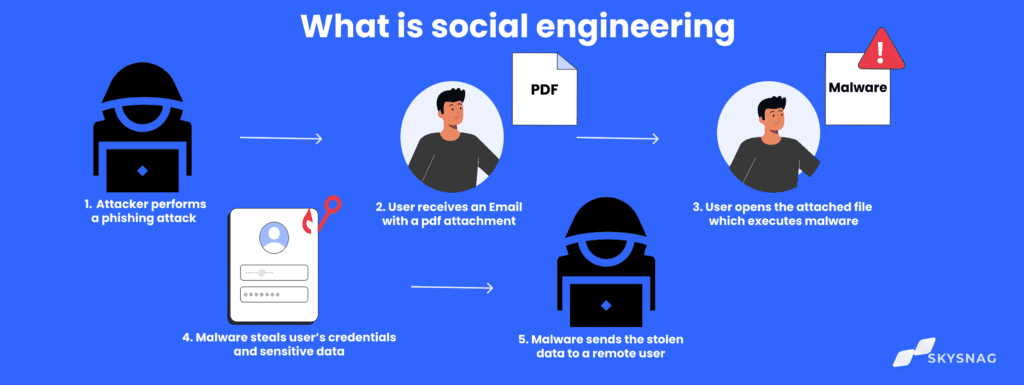

ソーシャルエンジニアリングとは、標準的なセキュリティ手順を破るようユーザーをだましてしまうために人間の相互作用に依存するセキュリティ攻撃です。攻撃者はソーシャルエンジニアリングの技術を使って人々を操作し、パスワードや銀行口座番号などの機密情報を漏洩させることを狙います。

ソーシャルエンジニアリングの歴史

ソーシャルエンジニアリングは数世紀前から存在していますが、その用語が1980年代まで登場しなかった。最初に文書化されたソーシャルエンジニアリング攻撃の1つは、1851年のグレート・ゴールド・ホークスであり、この事件では2人の男性がサンフランシスコの人々を説得し、シエラネバダ山脈で金を発見したと信じさせました。 その男性たちは自らの「鉱業会社」の株を売り、そのお金を持ち逃げしました。

ソーシャルエンジニアリングの種類

ソーシャルエンジニアリング攻撃には多くの種類がありますが、最もよく使われる10種類の攻撃を見ていきます。

1. フィッシング

フィッシングとは、メールやテキストメッセージを使用して、ユーザーをだまして悪意のあるリンクや添付ファイルをクリックさせるソーシャルエンジニアリング攻撃の一種です。 攻撃者はしばしば、銀行や政府機関などの信頼できる実体を装い、被害者の信頼を得ようとします。被害者がリンクや添付ファイルをクリックすると、悪意のあるウェブサイトにリダイレクトされたり、コンピュータにマルウェアが感染したりします。

2. プリテクスティング

プリテクスティングは、攻撃者が虚偽のシナリオを作り出し、被害者から個人情報を得るソーシャルエンジニアリング攻撃の一種です。例えば、攻撃者は顧客サービス担当者を装い、被害者に電話して自分の口座情報を「確認する」と言うことがあります。 その後、攻撃者は被害者の個人情報を使用して彼らのアカウントにアクセスしたり、他の犯罪を犯したりします。

3. ベイティング

ベイティングは、攻撃者がUSBドライブなどの物理的なデバイスを公共の場所に置いておくソーシャルエンジニアリング攻撃の一種です。 そのデバイスには通常、マルウェアや悪意のあるリンクが含まれています。被害者がそのデバイスを見つけ、自分のコンピュータに挿入すると、システムがマルウェアに感染します。

4. クイッド・プロ・クオ

クイッド・プロ・クオは、攻撃者が被害者に対して何かを提供し、引き換えに個人情報やシステムへのアクセスを得るソーシャルエンジニアリング攻撃の一種です。例えば、攻撃者がITサポート担当者を装い、被害者のコンピュータを「修理する」という名目で、システムへのリモートアクセスを求めることがあります。 攻撃者がシステムへのアクセスを得ると、その後マルウェアをインストールしたり、機密情報を盗んだりすることができます。

5. ダンプスター・ダイビング

ダンプスター・ダイビングは、攻撃者がゴミ箱やダンプスターを漁って廃棄された機密情報を見つけるソーシャルエンジニアリング攻撃の一種です。この情報はシステムへのアクセスや他の犯罪に利用される可能性があります。

6. ショルダー・サーフィン

ショルダー・サーフィンは、攻撃者が被害者がコンピュータやATMにパスワードやPINを入力する様子を観察するセキュリティ攻撃です。攻撃者はその情報を利用して被害者のアカウントにアクセスしたり、他の犯罪を犯したりすることができます。

7. テールゲーティング

テールゲーティングは、攻撃者が被害者について安全なエリア、例えばオフィスビルや駐車場などに侵入するソーシャルエンジニアリング攻撃の一種です。攻撃者はその後、被害者のアカウントにアクセスしたり、他の犯罪を犯したりすることができます。

8. ヴィッシング

ヴィッシングは、声の通話またはテキストメッセージを使用して被害者をだまし、機密情報を漏洩させるソーシャルエンジニアリング攻撃の一種です。攻撃者はしばしば銀行や政府機関などの信頼できる存在を装い、被害者の信頼を得ようとします。被害者が要求された情報を提供すると、攻撃者はその情報を利用して被害者のアカウントにアクセスしたり、他の犯罪を犯したりすることができます。

9. ウォータリングホール

ウォータリングホールは、攻撃者が被害者が頻繁に訪れるウェブサイトを侵害するソーシャルエンジニアリング攻撃の一種です。攻撃者はそのウェブサイトにマルウェアを感染させたり、被害者がウェブサイトを訪れた際に機密情報を盗んだりすることができます。

10. ホエーリング

ホエーリングは、CEOや有名人などの高位の個人をターゲットにしたセキュリティ攻撃です。攻撃者はしばしば銀行や政府機関などの信頼できる存在を装い、被害者の信頼を得ようとします。被害者が要求された情報を提供すると、攻撃者はその情報を利用して被害者のアカウントにアクセスしたり、他の犯罪を犯したりすることができます。

ソーシャルエンジニアリングの戦術

ソーシャルエンジニアリングで犯人が被害者をだますために使う戦術はたくさんありますが、最も一般的なものには以下があります:

- なりすまし:これらのサイバー犯罪者はしばしば、顧客サービス担当者などの信頼できる個人を装い、被害者の信頼を得ようとします。

- 権威:これらの犯罪者は、自らの権威の立場を利用して、被害者に自分の要求に従わせようとします。

- 威圧:ソーシャルエンジニアは時に、被害者のアカウントを停止すると脅したりするなど、威圧的な戦術を使うことがあります。

- お世辞:サイバー犯罪者はしばしば、被害者をお世辞でおだてて彼らの信頼を得ようとします。

- 希少性:しばしば、限られた製品やサービスの供給があると主張することで緊急感を作り出します。

ソーシャルエンジニアリング攻撃の例

- 2017年のエクイファックスのデータ侵害

2017年、信用情報機関であるエクイファックスがデータ侵害を受けました。 それにより1億4,000万人以上の個人情報が漏洩しました。 攻撃者は、フィッシングとして知られるソーシャルエンジニアリング攻撃を使用してエクイファックスのシステムにアクセスしました。攻撃者がシステムにアクセスすると、社会保障番号やクレジットカード番号などの機密情報を盗むことができました。

- 2016年の米国大統領選挙

2016年 ロシア政府がソーシャルエンジニアリング攻撃を使用米国大統領選挙への介入にソーシャルエンジニアリング攻撃を行使 攻撃者は、フィッシング攻撃を使用してヒラリー・クリントンの選挙キャンペーンの議長であるジョン・ポデスタのメールアカウントにアクセスしました。その後、攻撃者はメールの内容を公開してクリントンの大統領選挙キャンペーンに損害を与えました。

- 2017年のワナクライランサムウェア攻撃

2017年, ワナクライランサムウェア攻撃 150カ国で20万台以上のコンピュータに影響を与えました。 攻撃者は、フィッシングとして知られるソーシャルエンジニアリング攻撃を使用して、被害者をだまして悪意のあるリンクをクリックさせました。被害者のコンピュータがランサムウェアで感染すると、攻撃者はファイルを復号化するための身代金を要求しました。

- 2018年のFacebookデータ侵害

2018年、ソーシャルメディアの巨大企業 Facebookがデータ侵害を受けました その結果、8,700万人以上の個人情報が漏洩しました。 攻撃者は、フェイスブックのシステムにアクセスするためにフィッシングとして知られるソーシャルエンジニアリング攻撃を使用しました。攻撃者がシステムにアクセスすると、名前、メールアドレス、電話番号などの機密情報を盗むことができました。

- 2018年のインスタグラムハッキング

2018年、写真共有アプリインスタグラムがハッキングされました, そして6百万人以上のユーザーの個人情報が漏洩しました。 攻撃者は、インスタグラムのシステムにアクセスするためにフィッシングとして知られるソーシャルエンジニアリング攻撃を使用しました。攻撃者がシステムにアクセスすると、名前、メールアドレス、電話番号などの機密情報を盗むことができました。

成功するソーシャルエンジニアリング攻撃の6つのステップは何ですか?

- 調査:攻撃者は対象となる組織やその従業員について調査し、できるだけ多くの情報を収集します。

- 計画:攻撃者は調査フェーズで収集した情報を考慮に入れて攻撃を計画します。

- 実行:攻撃者は計画した方法や技術を使用して攻撃を実行します。

- 配信:攻撃者はペイロードを配信します。これには、マルウェア、機密情報、または資格情報などが含まれる場合があります。

- 制御:攻撃者は手に入れた情報やアクセスを利用してシステムやアカウントを制御します。

- 隠蔽:攻撃者は自分の足跡を隠し、攻撃を検出しにくくし、自分に追跡されないようにします。

よくある質問 (FAQs)

ソーシャルエンジニアリングはどのように機能しますか?

ソーシャルエンジニアリングは、人間の相互作用に依存して、ユーザーをだまして標準のセキュリティ手順を破らせる攻撃の一種です。攻撃者はユーザーの信頼を得ようとし、その信頼を利用して、ユーザーに何か行動させ、それによってシステムへのアクセスを得ようとします。

ソーシャルエンジニアリングの深刻さ

ソーシャルエンジニアリングはさまざまな目的を達成するために使われることがありますが、最もよく使われるのはシステムやデータへのアクセスです。攻撃者がシステムにアクセスすると、それを悪用して自分の利益のために活用することができます。これによりデータの損失、財務的な損失、そしてシステムへの損傷が引き起こされる可能性があります。

最も一般的なソーシャルエンジニアリングのタイプ

ソーシャルエンジニアリングの最も一般的なタイプの1つはフィッシングです。これは、攻撃者が銀行やウェブサイトなどの正当なソースから送られたように見えるメールを送信する方法です。メールにはリンクが含まれており、ユーザーを本物そっくりに偽装された偽のウェブサイトに誘導します。ユーザーはその後、ログイン情報を入力するよう求められますが、これを攻撃者がシステムへのアクセスに利用することができます。

ソーシャルエンジニアリングを防ぐ方法

セキュリティ攻撃を防ぐためにできるいくつかの方法があります。まず、メールのリンクをクリックする危険性について認識することが重要です。メールの送信元に不安がある場合は、その中のリンクをクリックしないでください。次に、ログイン情報などの個人情報を知らない人や信頼していない人に絶対に提供しないでください。最後に、システムには常に最新のセキュリティパッチを適用しておくことで、攻撃者が脆弱性を悪用するのを防ぐことができます。

ハッカーのうち、ソーシャルエンジニアリングを利用する割合

ソーシャルエンジニアリングは、ハッカーの間で人気のある技術であり、成功した攻撃の約90%で使用されていると推定されています。

ソーシャルエンジニアリング攻撃のコスト

平均的なソーシャルエンジニアリング攻撃は、組織にとって160万ドルかかり、検出には4ヶ月かかります。このコストの大部分は、従業員が攻撃に巻き込まれた時点を特定することが難しいためです。合法的なアクセス権を持つ従業員がソーシャルエンジニアリングキャンペーンに引っかかり、悪意のあるソフトウェアをインストールしたり、攻撃者に資格情報を提供したり、機密情報を漏洩させたりすることで、環境を攻撃者に脆弱にさせてしまうことが原因です。

ビジネスをソーシャルエンジニアリング攻撃から保護する方法

Skysnagは、DMARC、SPF、およびDKIMを自動化し、手動での設定に必要な手間と時間を節約します。 Skysnagの自動化されたソフトウェアは、あなたのドメインの評判を守り、ビジネスのメールの侵害、パスワードの盗難、そして潜在的な重大な財務損失からあなたを守ります。 このリンクから無料トライアルにサインアップして、あなたのビジネスをソーシャルエンジニアリング攻撃から保護しましょう。