P=none DMARC

Avoir un enregistrement DMARC défini sur p=none équivaut essentiellement à ne pas avoir d’enregistrement DMARC du tout. Sans application de la loi (p=none), cela revient à avoir un système de gestion des accès qui analyse les identifiants mais permet à quiconque d’entrer, même si l’analyse des identifiants aboutit à une personne non identifiée. La stratégie DMARC identifiée par un » p » est la partie la plus cruciale de l’application de la DMARC car elle donne aux propriétaires de domaine la possibilité de spécifier comment ils souhaitent gérer les e-mails qui échouent aux vérifications d’authentification. Avec l’application DMARC (p = reject), les propriétaires de domaine peuvent demander aux clients de messagerie d’envoyer des messages non authentifiés dans le dossier spam ou de les bloquer entièrement.

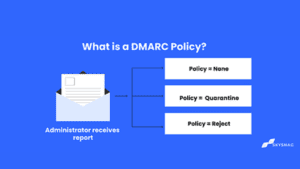

Quelles sont les politiques DMARC?

Les stratégies DMARC permettent aux propriétaires de domaine de spécifier ce qu’ils veulent qu’il se passe avec les e-mails qui échouent aux vérifications d’authentification SPF et DKIM.

- p=none — Aucune application; le courrier qui échoue à l’authentification est généralement livré.

- p=quarantine — Les messages qui échouent à l’authentification sont envoyés au spam.

- p=reject —Les messages qui échouent à l’authentification sont bloqués par les clients de messagerie et ne sont pas remis. Certains destinataires honorent cette demande, tandis que d’autres marquent les messages défaillants comme spam.

La stratégie p = none est une stratégie de mode de surveillance qui ne fournit aucune application, laissant un domaine vulnérable à l’usurpation d’identité. Cette stratégie est couramment utilisée en mode test pour résoudre les erreurs de configuration d’authentification avec des expéditeurs tiers, sans risquer de bloquer les e-mails légitimes.

Pour éviter les attaques de phishing et d’usurpation d’identité, il est nécessaire de définir DMARC sur enforcement (p=quarantine ou p=reject), plutôt que p=none.

En mode p=none , les propriétaires de domaine peuvent utiliser les rapports envoyés par les clients de messagerie pour identifier les adresses IP qui tentent d’exploiter leur domaine en envoyant des courriels frauduleux. Les informations fournies dans ces rapports doivent être transformées en informations exploitables afin d’obtenir p=rejet pour le domaine, ce qui constitue le véritable défi technique.

Malheureusement, la majorité des entreprises qui tentent de DMARC ne parviennent pas à appliquer la loi. Environ 80% des entreprises avec un enregistrement DMARC publié ne sont pas définies sur p=reject. Cela peut être attribué à des problèmes de mauvaise configuration, à la dépendance à des outils de reporting limités qui n’appliquent pas DMARC ou à des problèmes techniques avec leurs expéditeurs de courrier électronique.

Risques auxquels une entreprise est confrontée sans application de la DMARC:

Usurpation d’identité/usurpation d’adresse e-mail: Avec une politique de p=none, les attaquants peuvent usurper l’identité d’un nom de domaine sans aucune restriction. Cela permet à quiconque d’utiliser le nom de domaine pour envoyer des courriels, ce qui présente un risque important pour les clients, les partenaires et les autres parties prenantes. Les risques potentiels comprennent:

- Perte financière

- Atteinte à la réputation

E-mails atterrissant dans le spam: sans application de la DMARC, les fournisseurs de services Internet ne sont pas en mesure de déterminer si les messages réussissent ou échouent à l’authentification, ce qui entraîne la classification des messages comme spam.

Créez un compte Skysnag pour générer votre enregistrement DMARC.

Le domaine étant vulnérable à l’usurpation d’identité par courrier électronique et les attaquants ayant un accès gratuit pour utiliser le domaine, les clients de messagerie peuvent commencer à signaler le domaine. Cela peut entraîner des conséquences néfastes à long terme, telles que le placement du domaine sur une liste noire. Être mis sur liste noire perturbe la livraison du courrier, ce qui entraîne un courrier non distribué, et cela peut prendre jusqu’à 3-4 semaines pour que le domaine soit retiré de la liste noire.

Que se passe-t-il si aucune mesure n’est prise?

En cas d’utilisation non autorisée grave, les clients de messagerie peuvent aller au-delà de la classification des e-mails comme spam et peuvent choisir de mettre le nom de domaine sur liste noire. Lorsqu’un domaine est mis sur liste noire, cela empêche les courriels d’atteindre la majorité des clients de messagerie.

Skysnag, en tant que première solution d’application DMARC sur le marché, élimine le laborieux processus DNS associé aux protocoles d’authentification des e-mails. Il y parvient en transformant les enregistrements en formats dynamiques plutôt qu’en enregistrements DNS statiques. En conséquence, les entreprises peuvent appliquer de manière autonome cette faille de messagerie, ce qui permet aux ingénieurs d’économiser de précieuses heures de temps.