Whaling contre Spear Phishing expliqué.

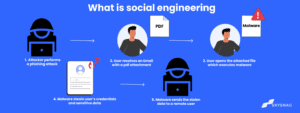

Dans le monde en constante évolution de la cybersécurité, des attaques ciblées comme le whaling et le spear phishing représentent des menaces importantes pour les organisations de toutes tailles. Ces tactiques sophistiquées d’ingénierie sociale exploitent les vulnérabilités humaines, mais elles diffèrent dans leur approche, leurs cibles et leur impact potentiel. Comprendre les principales différences entre le whaling et le spear phishing est crucial pour que les entreprises puissent se défendre efficacement contre ces cybermenaces.

Qu’est-ce que le spear phishing ?

Le spear phishing est une forme ciblée de phishing où les attaquants se concentrent sur un individu ou une organisation spécifique. Contrairement aux tentatives de phishing générales qui visent un grand nombre de personnes avec des messages génériques, le spear phishing implique un haut degré de personnalisation. Les attaquants recueillent des informations sur les réseaux sociaux, les sites web des entreprises et les violations précédentes pour créer des messages qui semblent légitimes pour le destinataire.

Comment fonctionnent les attaques de spear phishing.

- Identification de la cible : Les attaquants sélectionnent un individu spécifique, souvent quelqu’un ayant accès à des informations sensibles ou à des ressources financières.

- Personnalisation du message : En utilisant les données collectées, ils créent un e-mail ou un message convaincant qui semble provenir d’une source de confiance.

- Exécution de l’attaque : La cible reçoit le message, qui inclut généralement un lien malveillant, une pièce jointe ou une demande d’informations sensibles.

- Exploitation : Si la cible tombe dans le piège, l’attaquant obtient l’accès à des données précieuses, des comptes financiers ou des systèmes internes.

Les attaques de spear phishing visent souvent des employés à différents niveaux, y compris le personnel informatique, les départements financiers et les gestionnaires de niveau intermédiaire.

Qu’est-ce que le whaling ?

Le whaling est un type spécifique de spear phishing qui cible des individus de haut niveau, tels que les PDG, les directeurs financiers et d’autres cadres supérieurs. Ces attaques sont généralement plus sophistiquées et comportent des enjeux plus élevés en raison de l’autorité de la cible et de son accès à des informations sensibles.

Comment fonctionnent les attaques de whaling.

- Ciblage des dirigeants : Les attaquants se concentrent sur les cadres supérieurs ou d’autres individus de haut rang au sein d’une organisation.

- Recherche approfondie : Pour tromper ces cibles de haut niveau, les attaquants mènent des recherches approfondies pour créer des messages très convaincants et autoritaires.

- Attaque de précision : L’attaque implique souvent des affaires urgentes et critiques, telles que des demandes de grandes transactions financières, le partage de données confidentielles ou le téléchargement de logiciels malveillants.

- Exploitation à enjeux élevés : En raison du pouvoir et de l’accès significatifs de la cible, les attaques de whaling réussies peuvent entraîner des pertes financières catastrophiques, des violations de données et de graves dommages à la réputation.

Une comparaison côte à côte.

Comprendre les différences entre le whaling et le spear phishing est essentiel pour mettre en œuvre des mesures de cybersécurité efficaces. Voici une comparaison des deux :

| Aspect | Le spear phishing. | Chasse à la Baleine |

|---|---|---|

| Public cible | Employés à différents niveaux au sein d’une organisation. | Cadres supérieurs et hauts responsables. |

| Sophistication | Varie ; implique souvent des attaques personnalisées utilisant des informations facilement disponibles. | Très sophistiqué ; implique des recherches approfondies et des messages convaincants et autoritaires. |

| Impact | Limité à l’accès et à l’autorité de la cible. | Potentiellement catastrophique en raison de l’accès élevé et du pouvoir de décision de la cible. |

| Méthodes d’attaque courantes | Factures frauduleuses, pages de connexion frauduleuses, demandes d’informations sensibles. | Imite des documents légaux, des demandes d’exécutifs ou des communications de haut niveau. |

| Objectif | Accéder à des informations sensibles ou à des ressources financières. | Exécuter de grandes transactions financières, voler des données confidentielles ou déployer des logiciels malveillants. |

Protéger votre organisation.

Étant donné la nature ciblée du whaling et du spear phishing, les organisations doivent adopter une approche de défense en plusieurs couches :

- Sécurité avancée des e-mails : Mettez en œuvre des systèmes de filtrage des e-mails robustes et des protocoles d’authentification tels que DMARC, SPF et DKIM pour réduire le risque de falsification des e-mails.

- Formation et sensibilisation des employés : Sessions de formation régulières pour aider les employés à reconnaître les tentatives de phishing, avec une attention particulière portée aux cadres supérieurs.

- Authentification multi-facteurs (MFA) : Appliquez la MFA, en particulier pour accéder à des données sensibles ou autoriser des transactions, afin d’ajouter une couche de sécurité supplémentaire.

- Protection des dirigeants : Offrez une formation et un soutien en matière de sécurité sur mesure pour les dirigeants, y compris des simulations de phishing personnalisées et des canaux de communication sécurisés.

- Plan de réponse aux incidents : Assurez-vous qu’un plan de réponse aux incidents complet est en place pour traiter rapidement toute tentative de phishing ou de whaling réussie.

Conclusion.

Bien que le whaling et le spear phishing représentent tous deux des menaces sérieuses pour les organisations, les enjeux des attaques de whaling sont particulièrement élevés en raison de la seniorité des cibles impliquées. En comprenant les différences entre ces deux types de cybermenaces et en mettant en œuvre des défenses ciblées, les organisations peuvent mieux se protéger contre des conséquences potentiellement dévastatrices.

Alors que les cybercriminels continuent de peaufiner leurs tactiques, rester informé et vigilant est essentiel pour protéger les actifs les plus précieux de votre organisation. Commencez avec Skysnag pour automatiser l’application de DMARC et sécuriser la communication par e-mail de votre organisation.