Qu’est-ce que MTA-STS et comment améliore-t-il la sécurité des e-mails ?

Le Mail Transfer Agent Strict Transport Security (MTA-STS) est une politique de sécurité pour les serveurs SMTP spécifiée dans le RFC 8461. La politique permet à un serveur SMTP de déclarer qu’il prend en charge TLS et de spécifier un ensemble de politiques de sécurité que les clients doivent utiliser lorsqu’ils se connectent au serveur. La politique peut être utilisée pour exiger que les clients utilisent TLS avec un ensemble spécifique de suites de chiffrement, pour exiger que les clients vérifient le certificat du serveur, ou pour exiger que les clients vérifient l’identité du serveur en vérifiant un enregistrement DNS spécifique.

Les objectifs de MTA-STS

L’objectif de la norme Mail Transfer Agent Strict Transport Security (MTA-STS) est de fournir une méthode sécurisée pour l’échange de jetons de sécurité entre les services de jetons de sécurité (STS) et les parties qui en dépendent. La norme vise également à promouvoir l’utilisation générale des jetons de sécurité en fournissant une méthode cohérente pour que les STS les émettent et les échangent.

Comment MTA-STS améliore-t-il la sécurité de vos e-mails ?

Le Mail Transfer Agent Strict Transport Security est la norme d’authentification e-mail recommandée pour réduire les problèmes de sécurité SMTP. Pour permettre aux MTA de transmettre des e-mails de manière sécurisée, il impose l’utilisation de TLS.

En conséquence, cela ne permettra que l’envoi de courrier à partir de MTAs prenant en charge le chiffrement TLS et l’envoi de courrier vers des sites MX prenant en charge le chiffrement TLS.

Si une connexion chiffrée ne peut pas être établie entre deux serveurs SMTP en communication, l’e-mail n’est pas envoyé et est plutôt transmis via une connexion non sécurisée.

Quelles conditions doivent être remplies pour MTA-STS ?

Les conditions suivantes doivent être remplies avant de déployer ce protocole de sécurité :

- Un certificat SSL valide doit être installé sur le serveur.

- Le serveur doit être configuré pour prendre en charge TLS 1.2 ou une version ultérieure.

- Le serveur doit être configuré pour prendre en charge TLS 1.2 ou une version ultérieure.

Pour voir les performances de vos domaines et le taux de succès/échec de vos politiques MTA-STS, vous devriez implémenter le rapport TLS. Les informations importantes seront générées pour garantir aucune interruption dans le flux de courrier.

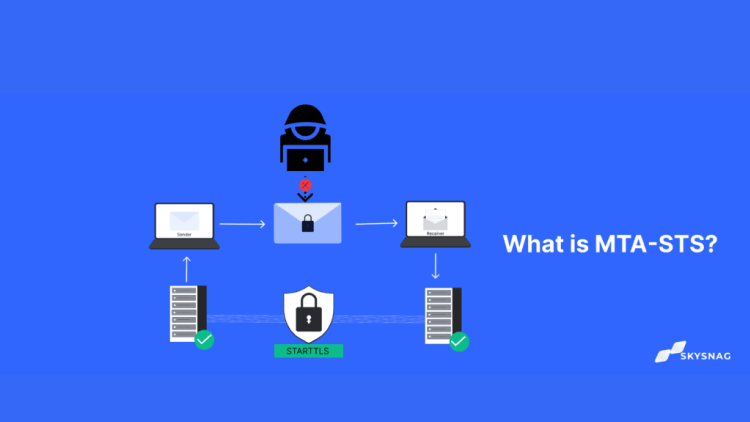

Comment fonctionne MTA-STS ?

MTA-STS est un mécanisme d’application de politique qui permet à un domaine de réception d’e-mails de déclarer via DNS qu’il impose STARTTLS pour les e-mails entrants, et fournit un mécanisme aux expéditeurs pour découvrir cette politique. Il utilise des processus standard de validation de certificat TLS et des mécanismes de découverte d’enregistrements DNS pour valider les politiques et appliquer STARTTLS.

Activez MTA-STS pour votre domaine.

Pour activer MTA-STS sur votre domaine, vous avez besoin d’un enregistrement de ressource DNS TXT avec les informations suivantes :

- “v” La version du protocole, qui authentifie la valeur STSv1 à ce moment.

- « L‘id » est une chaîne alphanumérique de 1 à 32 caractères utilisée pour suivre les modifications de la politique. Modifiez la chaîne lorsque des modifications sont apportées à votre fichier MTA-STS.

Voici un exemple d’un tel enregistrement :

_mta-sts.example.org. IN TXT “v=STSv1; id=202104012135;”

Utilisez notre outil gratuit de vérification des enregistrements MTA-STS pour valider vos enregistrements MTA-STS.

Conclusion

Skysnag facilite grandement votre vie en gérant tout pour vous en arrière-plan. Avec l’aide de notre logiciel automatisé, vous pouvez rapidement et facilement configurer MTA-STS dans votre entreprise. Protégez vos e-mails professionnels contre les compromissions en permettant que les e-mails reçus soient envoyés à votre domaine via une connexion chiffrée TLS, ce qui prévient les attaques de type MITM Commencez avec Skysnag en vous inscrivant dès aujourd’hui à l’aide de ce lien pour bénéficier d’un essai gratuit.