Qu’est-ce que l’ingénierie sociale ?

L’ingénierie sociale est une attaque de sécurité qui repose sur l’interaction humaine pour tromper les utilisateurs et les amener à enfreindre les procédures de sécurité standard. Les attaquants utilisent des techniques d’ingénierie sociale pour manipuler les personnes afin qu’elles divulguent des informations confidentielles, telles que des mots de passe ou des numéros de compte bancaire.

Histoire de l’ingénierie sociale

L’ingénierie sociale existe depuis des siècles, mais le terme n’a été inventé que dans les années 1980. L’une des premières attaques documentées d’ingénierie sociale est la Grande Tromperie de l’Or de 1851, au cours de laquelle deux hommes ont convaincu les habitants de San Francisco qu’ils avaient découvert de l’or dans les montagnes de la Sierra Nevada. Les hommes ont vendu des actions de leur « compagnie minière » et se sont enfuis avec l’argent.

Types d’ingénierie sociale

Il existe de nombreux types d’attaques d’ingénierie sociale, mais nous allons examiner les 10 attaques les plus couramment utilisées :

1. Hameçonnage

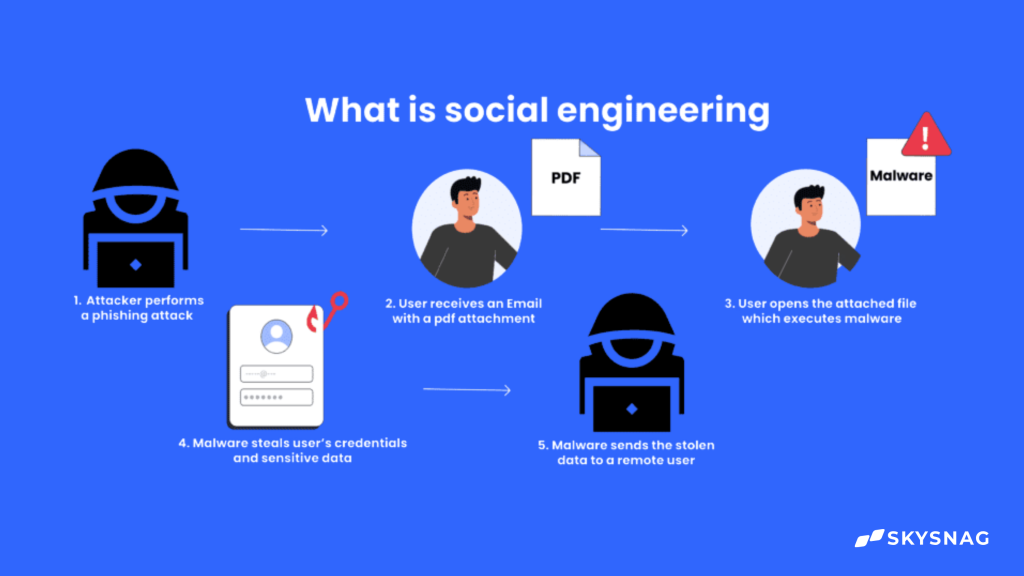

L’hameçonnage est un type d’attaque d’ingénierie sociale qui utilise des emails ou des messages texte pour tromper les utilisateurs et les inciter à cliquer sur un lien ou une pièce jointe malveillants. Les attaquants se feront souvent passer pour une entité de confiance, comme une banque ou une organisation gouvernementale, afin de gagner la confiance de la victime. Une fois que la victime clique sur le lien ou la pièce jointe, elle sera redirigée vers un site web malveillant ou son ordinateur sera infecté par un logiciel malveillant.

2. Le prétexte

Le prétexte est un type d’attaque d’ingénierie sociale où l’attaquant crée un faux scénario pour obtenir des informations personnelles de la victime. Par exemple, un attaquant peut se faire passer pour un représentant du service clientèle et appeler une victime pour « vérifier » ses informations de compte. L’attaquant utilisera ensuite les informations personnelles de la victime pour accéder à leurs comptes ou commettre d’autres crimes.

3. L’attaque par appâtage

L’appâtage est un type d’attaque d’ingénierie sociale où l’attaquant laisse un dispositif physique, comme une clé USB, dans un lieu public. Le dispositif contiendra généralement un logiciel malveillant ou un lien malveillant. Lorsque la victime trouve le dispositif et le branche sur son ordinateur, son système sera infecté par un logiciel malveillant.

4. Quid Pro Quo

Quid pro quo est un type d’attaque d’ingénierie sociale où l’attaquant offre à la victime quelque chose en échange d’informations personnelles ou d’un accès à un système. Par exemple, un attaquant peut se faire passer pour un représentant du support informatique et proposer de « réparer » l’ordinateur d’une victime en échange de l’accès à distance au système. Une fois que l’attaquant a accès au système, il peut alors installer un logiciel malveillant ou voler des informations sensibles.

5. Fouille des poubelles

La fouille des poubelles est un type d’attaque d’ingénierie sociale où l’attaquant fouille les corbeilles à papier ou les conteneurs à ordures pour trouver des informations sensibles qui ont été jetées. Ces informations peuvent être utilisées pour accéder à des systèmes ou commettre d’autres crimes.

6. L’épaule surfacente

Le shoulder surfing est une attaque de sécurité où l’attaquant observe une victime entrer son mot de passe ou son NIP dans un ordinateur ou un guichet automatique. L’attaquant peut ensuite utiliser ces informations pour accéder aux comptes de la victime ou commettre d’autres crimes.

7. Accompagnement

Le tailgating est un type d’attaque d’ingénierie sociale où l’attaquant suit une victime dans une zone sécurisée, comme un immeuble de bureaux ou un parking. L’attaquant peut alors accéder aux comptes de la victime ou commettre d’autres crimes.

8. Vishing

Le vishing est un type d’attaque d’ingénierie sociale qui utilise des appels vocaux ou des messages texte pour tromper les victimes afin qu’elles divulguent des informations sensibles. L’attaquant se fera souvent passer pour une entité de confiance, comme une banque ou une organisation gouvernementale, pour gagner la confiance de la victime. Une fois que la victime fournit à l’attaquant les informations demandées, celui-ci peut alors les utiliser pour accéder aux comptes de la victime ou commettre d’autres crimes.

9. Attaque du point d’eau

Le watering hole est un type d’attaque d’ingénierie sociale où l’attaquant compromet un site web que la victime fréquente. L’attaquant peut ensuite infecter l’ordinateur de la victime avec un logiciel malveillant ou voler des informations sensibles lorsque la victime visite le site web compromis.

10. Whaling

Le whaling est une attaque de sécurité qui cible des individus de haut niveau, tels que des PDG ou des célébrités. Pour gagner la confiance de la victime, l’attaquant se fera souvent passer pour une entité de confiance, comme une banque ou une organisation gouvernementale. Une fois que la victime fournit à l’attaquant les informations demandées, celui-ci peut les utiliser pour accéder aux comptes de la victime ou commettre d’autres crimes.

Les tactiques d’ingénierie sociale

Il y a de nombreuses tactiques que les ingénieurs sociaux utilisent pour tromper leurs victimes, mais voici quelques-unes des plus courantes :

- Usurpation d’identité : Ces cybercriminels se font souvent passer pour une personne de confiance, comme un représentant du service clientèle, afin de gagner la confiance de la victime.

- Autorité : Ils utilisent souvent leur position d’autorité pour convaincre les victimes de se conformer à leurs demandes.

- Intimidation : Les ingénieurs sociaux utilisent parfois des tactiques d’intimidation, comme la menace de fermer le compte d’une victime, pour obtenir leur conformité aux exigences.

- Flatterie : Les cybercriminels essaient souvent de flatter leurs victimes pour gagner leur confiance.

- Rareté : Ils créent souvent un sentiment d’urgence en prétendant qu’il y a une offre limitée d’un produit ou d’un service.

Exemples d’attaques d’ingénierie sociale

- La violation d’Equifax en 2017

En 2017, l’agence de crédit Equifax a subi une violation de données qui a exposé les informations personnelles de plus de 140 millions de personnes. Les attaquants ont utilisé un type d’attaque d’ingénierie sociale connu sous le nom de hameçonnage pour accéder aux systèmes d’Equifax. Une fois les attaquants ayant accès aux systèmes, ils ont pu voler des informations sensibles telles que les numéros de sécurité sociale et les numéros de cartes de crédit.

- L’élection présidentielle américaine de 2016

En 2016, le gouvernement russe a utilisé des attaques d’ingénierie sociale pour interférer avec l’élection présidentielle américaine. Les attaquants ont utilisé une attaque de phishing pour accéder aux comptes de messagerie du président de la campagne de Hillary Clinton, John Podesta. Les attaquants ont ensuite rendu publiques les informations contenues dans les emails pour nuire à la campagne présidentielle de Clinton.

- L’attaque ransomware WannaCry de 2017

En 2017, l’attaque ransomware WannaCryaffecté plus de 200 000 ordinateurs dans 150 pays. Les attaquants ont utilisé une attaque d’ingénierie sociale connue sous le nom de phishing pour tromper les victimes afin qu’elles cliquent sur un lien malveillant. Une fois que les ordinateurs des victimes ont été infectés par le ransomware, les attaquants ont exigé une rançon pour décrypter les fichiers.

- La violation des données de Facebook en 2018

En 2018, le géant des médias sociaux Facebook a subi une violation de données qui a exposé les informations personnelles de plus de 87 millions de personnes. Les attaquants ont utilisé une attaque d’ingénierie sociale connue sous le nom de phishing pour accéder aux systèmes de Facebook. Une fois les attaquants ayant accès aux systèmes, ils ont pu voler des informations sensibles telles que les noms, adresses email et numéros de téléphone.

- Le piratage d’Instagram en 2018

En 2018, l’application de partage de photos Instagram a été piratée, exposant les informations personnelles de plus de 6 millions d’utilisateurs. Les attaquants ont utilisé une attaque d’ingénierie sociale connue sous le nom de phishing pour accéder aux systèmes d’Instagram. Une fois les attaquants ayant accès aux systèmes, ils ont pu voler des informations sensibles telles que les noms, adresses email et numéros de téléphone.

Les 6 étapes d’une attaque réussie d’ingénierie sociale

- Recherche : L’attaquant effectue des recherches sur l’organisation cible et ses employés afin de collecter autant d’informations que possible.

- Planification : L’attaquant planifie l’attaque en tenant compte des informations qu’il a recueillies lors de la phase de recherche.

- Exécution : L’attaquant mène l’attaque en utilisant les méthodes et techniques qu’il a planifiées.

- Livraison : L’attaquant livre la charge utile, qui peut être un logiciel malveillant, des informations sensibles ou des identifiants.

- Contrôle : L’attaquant prend le contrôle du système ou du compte en utilisant les informations ou l’accès qu’il a obtenus.

- Camouflage : L’attaquant efface ses traces, rendant difficile la détection de l’attaque et son attribution.

FAQs

Comment fonctionne l’ingénierie sociale ?

L’ingénierie sociale est un type d’attaque qui repose sur l’interaction humaine pour tromper les utilisateurs et les amener à enfreindre les procédures de sécurité standard. L’attaquant travaille pour gagner la confiance de l’utilisateur et utilise ensuite cette confiance pour inciter l’utilisateur à faire quelque chose qui permettra à l’attaquant d’accéder au système.

Quelle est la gravité de l’ingénierie sociale ?

L’ingénierie sociale, bien qu’elle puisse être utilisée pour atteindre divers objectifs, est le plus souvent utilisée pour accéder à des systèmes ou des données. Une fois qu’un attaquant a accès à un système, il peut l’exploiter à son avantage. Cela peut entraîner des pertes de données, des pertes financières et même des dommages au système.

Le type le plus courant d’ingénierie sociale est le phishing.

L’un des types les plus courants d’ingénierie sociale est le phishing. C’est lorsque l’attaquant envoie un e-mail qui semble provenir d’une source légitime, comme une banque ou un site web. L’e-mail contient un lien qui conduit l’utilisateur vers un site web frauduleux conçu pour ressembler à l’original. L’utilisateur est alors invité à saisir ses identifiants de connexion, que l’attaquant peut utiliser pour accéder au système.

Comment puis-je prévenir l’ingénierie sociale ?

Il y a plusieurs choses que vous pouvez faire pour prévenir les attaques de sécurité. Tout d’abord, soyez conscient des dangers de cliquer sur des liens dans les e-mails. Si vous n’êtes pas sûr de la source d’un e-mail, ne cliquez sur aucun lien contenu dedans. Deuxièmement, ne divulguez jamais d’informations personnelles, telles que vos identifiants de connexion, à quelqu’un que vous ne connaissez pas et en qui vous n’avez pas confiance. Enfin, gardez toujours vos systèmes à jour avec les derniers correctifs de sécurité pour éviter que les attaquants n’exploitent des vulnérabilités.

Quel pourcentage de pirates utilisent l’ingénierie sociale ?

L’ingénierie sociale est une technique populaire parmi les pirates, estimée à être utilisée dans environ 90 % des attaques réussies.

Quel est le coût d’une attaque d’ingénierie sociale ?

Une attaque moyenne d’ingénierie sociale coûte à une organisation 1,6 million de dollars et prend 4 mois pour être détectée. Une partie importante de ce coût est due à la difficulté de déterminer quand un employé est victime d’une attaque. Les employés ayant un accès légitime peuvent laisser l’environnement vulnérable aux attaquants lorsqu’ils tombent dans une campagne d’ingénierie sociale et installent des logiciels malveillants, fournissent des informations d’identification aux attaquants ou divulguent des informations sensibles.

Comment protéger votre entreprise des attaques d’ingénierie sociale ?

Skysnag automatise DMARC, SPF et DKIM pour vous, vous faisant gagner le temps et les efforts nécessaires à une configuration manuelle. Le logiciel automatisé de Skysnag protège la réputation de votre domaine et vous protège contre les courriels d’entreprise compromis, le vol de mots de passe et les pertes financières potentiellement importantes. Inscrivez-vous en utilisant ce lien pour bénéficier d’un essai gratuit et protéger votre entreprise contre les attaques d’ingénierie sociale.