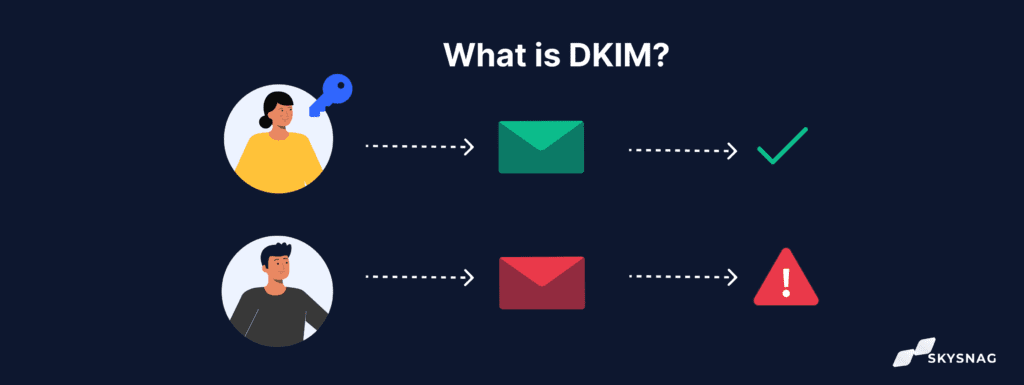

Qu’est-ce que le DKIM ?

Le DKIM est une méthode d’authentification des e-mails qui permet au serveur récepteur de vérifier si un e-mail a été envoyé et autorisé par le propriétaire du domaine de l’e-mail. Le courrier électronique reçoit une signature numérique, qui est un en-tête ajouté au message et sécurisé par un cryptage.

Lire davantage sur la signature DKIM

Si un e-mail est signé avec une signature valide DomainKeys Identified Mail (DKIM), il est certain que ni le corps du message ni les pièces jointes n’ont été altérés depuis leur envoi initial jusqu’à leur arrivée dans votre boîte de réception. Cela signifie que lorsque votre destinataire vérifie une signature DKIM valide, il peut vérifier l’intégrité de toutes les parties du message. Les utilisateurs finaux ne peuvent pas voir les signatures DKIM, la validation se fait au niveau du serveur.

Histoire du DKIM

Le standard DomainKeys Identified Mail (DKIM) a été développé en 2007 par une coalition d’organisations incluant AOL, Google, Microsoft et Yahoo! dans le but d’aider à résoudre le problème du spoofing des e-mails. Le DKIM utilise la cryptographie à clé publique pour vérifier qu’un message e-mail n’a pas été altéré pendant son transit et qu’il provient bien du domaine déclaré de l’expéditeur. Cela est accompli en ajoutant une signature numérique à chaque message e-mail, qui peut être utilisée pour vérifier l’authenticité du message.

En 2012, l’Internet Engineering Task Force (IETF) a publié le DomainKeys Identified Mail en tant que norme officielle (RFC 6376). Depuis lors, il a été largement adopté par les fournisseurs de services e-mail (ESPs) et d’autres organisations comme moyen d’assurer la sécurité et l’intégrité des messages e-mail.

Comment fonctionne le DKIM

Chaque message e-mail signé DKIM contient un champ d’en-tête DomainKeys Identified Mail-Signature qui inclut les informations suivantes :

- Le nom de domaine de l’expéditeur

- Un sélecteur pour la clé DKIM utilisée pour signer le message (par exemple, « dkim » ou « 20170914 »)

- L’algorithme de signature utilisé (par exemple, « rsa-sha256 »)

- Une signature cryptographique générée à l’aide de la clé privée de l’expéditeur

Lorsqu’un message est reçu, le serveur de messagerie destinataire peut utiliser les informations contenues dans le champ d’en-tête DKIM-Signature pour vérifier l’authenticité du message. Pour ce faire, il devra récupérer la clé publique correspondant au sélecteur et au domaine de l’expéditeur à partir d’un enregistrement DNS (appelé enregistrement TXT). Une fois qu’il a la clé publique, il peut l’utiliser pour vérifier la signature du message et s’assurer que le message n’a pas été altéré.

Pourquoi utiliser DKIM ?

Le DKIM est un outil important pour lutter contre le spoofing d’e-mails, une forme d’attaque cybernétique qui implique l’envoi d’e-mails qui semblent provenir d’un expéditeur légitime mais qui proviennent en réalité d’une source différente. Le spoofing d’e-mails peut être utilisé à diverses fins malveillantes, telles que des attaques de phishing ou la propagation de logiciels malveillants.

Le DomainKeys Identified Mail peut aider à protéger les destinataires contre les attaques de spoofing d’e-mails en vérifiant l’authenticité de chaque message e-mail. En vérifiant que chaque message n’a pas été altéré et qu’il provient bien du domaine déclaré de l’expéditeur, le DKIM peut aider à garantir que les destinataires ne sont pas trompés par des e-mails spoofés.

En plus de protéger les destinataires contre le spoofing d’e-mails, le DKIM peut également contribuer à améliorer la délivrabilité des e-mails d’une organisation. Cela est dû au fait que de nombreux ESP utilisent le DomainKeys Identified Mail

Syntaxe de l’en-tête DKIM

Signature DKIM : v=1; a=rsa-sha256; c=simple/simple; d=skysnag.com;

s=brisbane;

t=1217574938; bh=KWSe46TZS2+p7aR67F1kVb6nXyo4=;

h=Received:Mime-Version:Date:Message-ID:Subject:From:To:Content-Type;

[email protected];

b=dzdVyOfAKCdLXdJOc9G2q8LoXSlEniSbav+yuU4zGeeruW+s4U4VgFyL2ckaVzRp

SeAgiU6p4T+YGmJ3fWZA4kZBVTBQ5VVq3kR5YDw7x5fg+oZ6+V1R+nYZ4pZBXNK3+

qkjxqhw4kXlBYjYwvSpYrcYTtYC1Q4E1dWotZHUZSo=

Les champs dans l’en-tête de signature DKIM sont définis comme suit :

| Étiqueter | Descriptif |

| V | Version. La version actuelle est 1. |

| a | L’algorithme de signature utilisé. Ce document ne définit que l’algorithme rsa-sha256. |

| c | L’algorithme de canonisation de la signature utilisé. Ce document définit deux algorithmes de canonisation de la signature : « simple » et « relaxed ». |

| d | Le domaine de signature. Le domaine de l’expéditeur du message. |

| s | Le sélecteur. Une chaîne qui identifie l’enregistrement de clé publique DomainKeys Identified Mail associé au domaine de signature. |

| t | Horodatage de la signature. L’horodatage de la signature est le nombre de secondes écoulées depuis le 1er janvier 1970, représentant quand la signature a été calculée. |

| bh | Le hash du corps du message. |

| h | Le champ des en-têtes de la signature. Une liste séparée par des deux-points qui identifie les champs d’en-tête présentés à l’algorithme de signature. |

| i | L’identité de la signature. Une chaîne utilisée pour indiquer l’étendue du contrôle que le signataire a sur le message. (Cela peut être utilisé, par exemple, par un utilisateur d’entreprise pour affirmer qu’il agit dans le cadre de ses droits et responsabilités d’emploi.) |

| z | Le champ des en-têtes de la signature en aval. Une liste séparée par des deux-points qui identifie les champs d’en-tête qui apparaissent après la signature, c’est-à-dire les en-têtes de signature en aval. |

| b | Les données de la signature. Une signature est générée par l’algorithme spécifié dans le tag « a« . |

| x | Un horodatage d’expiration de la signature. |

En résumé, l’en-tête DKIM-Signature est utilisé pour signer les messages en vue de la vérification DKIM. L’en-tête comprend la version de DomainKeys Identified Mail utilisée, l’algorithme utilisé pour générer le hash, la canonisation pour le domaine expéditeur, le sélecteur pour la clé DKIM publique, le domaine e-mail qui a signé le message, l’identité du signataire, la valeur du hash du corps du message, et la signature cryptographique de toutes les informations précédentes.

Vérification DKIM

La vérification DKIM commence en s’assurant que le numéro de version respecte la spécification DomainKeys Identified Mail, que l’identité du domaine de l’expéditeur correspond au domaine défini dans la signature, et que le champ « h= » contient le champ From. Si tout cela est vérifié, le serveur destinataire tente de récupérer la clé publique du domaine expéditeur en utilisant les tags « d= » et « s=« .

Vous pouvez également utiliser notre outil gratuit de vérification de l’enregistrement DKIM pour vérifier et valider votre enregistrement.

La clé publique est utilisée pour décrypter le hash chiffré qui a été envoyé avec le message. Le serveur de messagerie récepteur calcule ensuite son propre hash du message. Si les deux hashes correspondent, le message est autorisé à passer.

Est-ce que le DKIM empêche le spoofing ?

Le DKIM seul ne prévient pas le spoofing. Le DKIM et le DMARC travaillent ensemble pour prévenir le spoofing. Le DomainKeys Identified Mail utilise la cryptographie à clé publique pour signer des messages avec une clé privée. La signature est ensuite vérifiée avec une clé publique récupérée à partir des enregistrements DNS de l’expéditeur du message. Cela garantit que seul le propriétaire de la clé privée peut envoyer des messages qui semblent provenir du domaine de l’expéditeur du message. DMARC utilise les résultats des vérifications DKIM et SPF pour déterminer si un message doit être livré ou non. Si DKIM ou SPF échouent, DMARC peut instruire le serveur de messagerie récepteur de rejeter, mettre en quarantaine ou livrer le message.

Rôle du DKIM dans la délivrabilité

L’avantage clé de l’utilisation du DomainKeys Identified Mail est qu’il vous aide à authentifier vos e-mails. En authentifiant vos e-mails, vous indiquez à vos destinataires que le message provient bien de vous et non de quelqu’un d’autre. C’est important car cela contribue à améliorer la délivrabilité de vos e-mails.

Lorsque votre e-mail est authentifié, il a plus de chances d’être livré dans la boîte de réception plutôt que dans le dossier de spam. Cela est dû au fait que l’authentification est l’un des facteurs que les ISP utilisent pour décider si un e-mail doit être livré dans la boîte de réception ou non.

Un autre avantage de l’utilisation du DomainKeys Identified Mail est qu’il peut vous aider à éviter les filtres anti-spam. Cela est dû au fait que de nombreux filtres anti-spam utilisent le DomainKeys Identified Mail pour déterminer si un e-mail est du spam ou non. Si un e-mail n’est pas authentifié, il a plus de chances d’être marqué comme spam.

Enfin, l’utilisation de DKIM peut vous aider à construire une meilleure réputation auprès des ISP. Cela est dû au fait que les ISP utilisent souvent DKIM pour évaluer la réputation de l’expéditeur.

Relation entre SPF, DKIM et DMARC

SPF et DMARC sont utilisés pour authentifier les expéditeurs d’e-mails. DKIM est utilisé pour authentifier les messages e-mail.

SPF vérifie l’adresse IP de l’expéditeur pour s’assurer qu’elle correspond à l’adresse IP autorisée à envoyer des e-mails au domaine de l’expéditeur.

DKIM utilise des signatures cryptographiques pour authentifier les messages e-mail. La signature est ajoutée à l’en-tête du message, et le destinataire peut utiliser la signature pour vérifier que le message n’a pas été modifié pendant son transit et qu’il a été envoyé par un expéditeur autorisé.

DMARC vérifie les résultats d’authentification SPF et DomainKeys Identified Mail pour un message et détermine si le message doit être livré, mis en quarantaine ou rejeté en fonction des politiques configurées par l’expéditeur.

Comment configurer une clé DKIM

La configuration du DomainKeys Identified Mail est la même, peu importe l’ESP ou le serveur de messagerie que vous utilisez. Vous devez avoir une clé privée stockée de manière sécurisée, et vous devez partager la clé publique dans les enregistrements DNS de votre domaine. Comme pour SPF, DKIM utilise des enregistrements DNS TXT avec un format spécial.

Il est généralement recommandé de suivre les meilleures pratiques en faisant tourner régulièrement vos clés DKIM. La norme DKIM recommande de faire tourner les clés tous les trimestres, et recommande également de révoquer les anciennes clés DKIM dans le cadre du processus de rotation. La manière la plus simple de gérer cela est d’ajouter de nouvelles clés et de supprimer les anciennes de vos enregistrements DNS quelques jours plus tard. Skysnag est l’un des rares ESPs qui facilite cette gestion en maintenant votre ancienne clé privée active pendant que votre nouvelle clé publique se propage.

La meilleure façon de sécuriser les e-mails de votre domaine est d’utiliser DomainKeys Identified Mail en combinaison avec SPF et DMARC. Pour plus d’informations sur la façon dont ces protocoles fonctionnent ensemble pour protéger votre domaine, consultez nos autres guides.

Conclusion

La solution DKIM automatisée de Skysnag vous aide à inspecter et à vérifier vos enregistrements DKIM tout en examinant l’origine et le contenu des messages électroniques pour réduire la quantité de spam, de phishing et d’autres e-mails nuisibles. En complément, le logiciel automatisé de Skysnag garantit que vos enregistrements DKIM sont correctement configurés. Commencez avec Skysnag et inscrivez-vous dès aujourd’hui pour bénéficier d’un essai gratuit.

Abonnez-vous à notre newsletter

Ressources connexes

Mises à jour DNS manuelles: risques pour la sécurité des e-mails

Pourquoi les entreprises devraient automatiser le DMARC : conformité, sécurité et contrôle

Le coût caché des échecs d’authentification des e-mails sur les campagnes marketing