¿Qué es un Ataque de Suplantación de Identidad? Todo lo que necesitas saber en 2022

Las empresas que dependen de equipos antiphishing convencionales están descubriendo que el phishing se está convirtiendo cada vez más en una amenaza indetectable. Un ataque de suplantación de identidad es un ejemplo perfecto de una estafa de phishing moderna, ya que son específicos, inteligentes y dependen más de la ingeniería social que de archivos adjuntos o enlaces maliciosos.

Los ataques de suplantación provienen de correos electrónicos legítimos que pueden parecerse y parecerse a la dirección de correo electrónico real. Con el SPF automatizado de Skysnag, los proveedores de correo electrónico DKIM y DMARC están seguros de que solo se entregan correos electrónicos legítimos a las bandejas de entrada de los usuarios y de que se bloquean los correos electrónicos sospechosos o maliciosos. Esto ayuda a proteger a sus usuarios de correos electrónicos potencialmente dañinos o fraudulentos y dificulta que los estafadores y phishers se dirijan a los usuarios de correo electrónico.

En este artículo se analiza todo lo que necesita saber sobre los ataques de suplantación de identidad, sus tipos, cómo reconocerlos y cómo proteger a su organización contra ellos. Comenzaremos con lo básico, pero siéntete libre de avanzar con los enlaces a continuación.

Tabla de Contenidos:

- ¿Qué es un Ataque de Suplantación de Identidad?

- ¿Cuáles son los tipos de ataques de suplantación de identidad?

- ¿Cómo ocurre un ataque de suplantación de identidad?

- Cómo detectar ataques de suplantación de identidad

- Proteja su Organización contra la Suplantación de Identidad

- Conclusión

¿Qué es un Ataque de Suplantación de Identidad?

Un ataque de suplantación de identidad es un tipo de ataque cibernético en el que un atacante se hace pasar por otro usuario o entidad para obtener acceso a información o recursos a los que normalmente no tendría acceso. Los ataques de suplantación de identidad a menudo se utilizan en estafas de phishing y ataques de ingeniería social.

Aquí hay un ejemplo de ataque de suplantación de correo electrónico

Como puede ver arriba, las diferencias entre los dos correos electrónicos son mínimas y fáciles de pasar por alto, especialmente si recibe cientos de correos electrónicos todos los días. Los correos electrónicos de ataque que se hacen pasar por correos electrónicos legítimos pueden parecerse y parecer reales.

¿Cuáles son los tipos de ataques de suplantación de identidad?

Hay tres tipos principales de ataques de suplantación de identidad:

Suplantación de Correo Electrónico

Este tipo de ataque implica que el atacante se haga pasar por otra persona para obtener acceso a información o recursos a los que de otro modo no tendría acceso.

Suplantación de identidad

Este tipo de ataque implica que el atacante envíe correos electrónicos u otros mensajes que parezcan provenir de una fuente legítima con el fin de engañar al destinatario para que revele información confidencial o haga clic en un enlace malicioso.

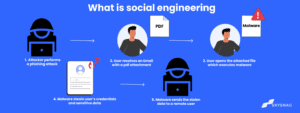

Ingeniería social

Este tipo de ataque implica que el atacante utilice manipulación psicológica para convencer a la víctima de que realice una acción que le permita al atacante obtener acceso a información o recursos.

¿Cómo ocurre un ataque de suplantación de identidad?

La suplantación de identidad es cuando un atacante malintencionado se hace pasar por un cliente o servicio confiable para acceder a datos protegidos. Para engañar a las personas haciéndoles creer que son quienes dicen ser, un atacante solo necesita obtener información suficiente sobre un usuario o servicio confiable. Luego, el atacante intentará persuadir a su objetivo para que divulgue datos privados que normalmente están protegidos por medidas de seguridad.

Los atacantes suelen intentar ataques de suplantación de identidad por correo electrónico u otros medios de comunicación.

Cómo detectar ataques de suplantación de identidad

Skysnag proporciona una solución todo en uno fácil de configurar para proteger su dominio de correo electrónico de inmediato. Nuestras herramientas automatizadas de dominio ayudan a monitorear con éxito todos los aspectos de su autenticación de correo electrónico y a imponer una protección poderosa y efectiva contra ataques de suplantación de identidad. Para estar un paso por delante de los ciberdelincuentes, hay algunas cosas básicas que siempre debe tener en cuenta.

Sentido de urgencia.

La mayoría de los intentos de suplantación piden o exigen que el objetivo actúe rápidamente. Algunos correos electrónicos de suplantación de identidad pueden generar amenazas graves si el destinatario no toma medidas de inmediato. Esto se hace para evitar que el empleado revise las cosas dos veces antes de actuar.

Énfasis en mantener la privacidad.

Algunos ataques de suplantación de identidad afirmarán que el comportamiento está relacionado con un proyecto secreto o desarrollo confidencial que no debe discutirse con compañeros de trabajo o superiores inmediatos.

Una solicitud de asistencia financiera o información confidencial

Cualquier solicitud de transferencia de dinero, divulgación de información financiera confidencial, registros de personal o propiedad intelectual debe estar respaldada por numerosos canales de verificación.

Direcciones de correo electrónico modificadas

Por ejemplo, si recibe un correo electrónico pidiéndole que se registre y actualice la información de su cuenta de alguien que se hace pasar por «Paypal», pero la dirección de correo electrónico es en realidad «[email protected],» esto puede ser un asalto de suplantación de identidad. Pero tenga en cuenta que esto solo es útil contra intentos de suplantación de correo electrónico. Esté atento a otras señales de advertencia porque la adquisición de cuentas es más difícil de detectar que otros fraudes.

Proteja su Organización contra la Suplantación de Identidad

Eduque a su equipo

Las organizaciones deben comprender cuán crucial es la capacitación en ciberseguridad para protegerse contra este tipo de ataque. La capacitación sobre concientización de la seguridad de los empleados que les informa sobre los signos de ataques de suplantación de identidad, cómo detenerlos y la cantidad de daño que puede ocasionar un ataque exitoso debe cubrirse en la capacitación. Es clave asegurarse de que todos los nuevos empleados reciban capacitación para ayudarlos a reconocer los ataques de suplantación de identidad y saber qué hacer si sus cuentas se ven comprometidas.

Asegure su correo electrónico

Skysnag ha desarrollado potentes herramientas de cifrado automatizadas para usted que mantienen seguros los contenidos de su correo electrónico y sus archivos adjuntos, y son fáciles de emplear, al tiempo que ofrecen firma digital y procesos de verificación de última generación.

Implemente Protocolos de Autenticación de Correo Electrónico

Una buena manera de comenzar es implementando SPF.

La solución automatizada del Marco de Políticas del Remitente de Skysnag certificará que la IP utilizada para enviar un correo electrónico tiene derecho a hacerlo. Evita el uso fraudulento de su nombre de dominio y evita que terceros se hagan pasar por usted.

Correo identificado con Claves de Dominio, o DKIM,

Nuestra solución automatizada DKIM le ayuda a confirmar el remitente y el contenido de los correos electrónicos mientras examina el origen y el contenido de los mensajes de correo electrónico en un esfuerzo por reducir la cantidad de spam, phishing y otros correos electrónicos dañinos.

Autenticación, Informes y Conformidad de Mensajes basados en Dominio (DMARC

Crea una cuenta en Skysnag para generar tu registro DMARC.

El DMARC automatizado de Skysnag refuerza la protección contra el phishing y la suplantación de identidad al confirmar que un mensaje de correo electrónico proviene del dominio del que dice provenir. Skysnag genera informes DMARC que ayudan a investigar posibles problemas de seguridad e identificar riesgos potenciales de ataques de suplantación.

Conclusión

La solución DMARC automatizada de Skysnag refuerza la protección contra el phishing y la suplantación de identidad al confirmar que un mensaje de correo electrónico proviene del dominio del que dice provenir. Skysnag genera informes DMARC que ayudan a investigar posibles problemas de seguridad e identificar riesgos potenciales de ataques de suplantación. Comienza con Skysnag y regístrate usando este enlace.