¿Qué es el cebado?

El cebo es un tipo de ataque de ingeniería social en el que el atacante incita a la víctima a hacer algo que conduzca a su perjuicio. Cualquier cosa que el atacante piense que la víctima encontrará atractiva puede ser usada como cebo, incluyendo un regalo gratuito, la oportunidad de ganar un premio o la promesa de algo que la víctima desea.

Los ataques que utilizan técnicas de cebo pueden ocurrir tanto fuera de línea como en línea. El uso de dispositivos de almacenamiento como unidades flash y computadoras portátiles es uno de los ataques de atracción fuera de línea más populares. Estas herramientas pueden ser colocadas a la vista para que las víctimas las utilicen por los atacantes. En la mayoría de los casos, los dispositivos contienen código malicioso que se ejecuta automáticamente cuando se conectan a una computadora.

Investigadores de las universidades de Michigan, Illinois y Google revelaron que entre el 45% y el 98% de las unidades USB se conectan accidentalmente.

En este artículo, analizaremos algunas de las técnicas comunes de cebo que utilizan los ciberdelincuentes y cómo protegerse para no caer en sus trampas.

¿Cuál es el propósito principal del cebo?

En ciberseguridad, el propósito principal del cebo es engañar a los usuarios para que divulguen información privada o permitan que el malware se infiltre en sus sistemas.

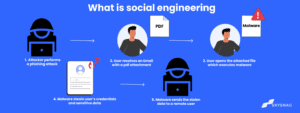

Los atacantes pueden engañar a las personas para que abran enlaces o archivos adjuntos peligrosos, proporcionen información sensible en sitios web falsos o instalen software malicioso en sus computadoras mediante técnicas de ingeniería social. Los atacantes pueden adquirir información privada, instalar malware o incluso tomar el control del ordenador de la víctima mediante este método.

Formas en que se lleva a cabo el cebo

Existen muchas formas en las que el cebo puede tener lugar en ciberseguridad. Algunos métodos comunes incluyen:

- Crear sitios web falsos que parecen ofrecer algo deseable, como descargas gratuitas o acceso a contenido especial. Cuando los usuarios intentan acceder a estos sitios web, en lugar de eso son redirigidos a un sitio que descarga malware en sus computadoras.

- Enviar correos electrónicos que parecen provenir de una fuente legítima, pero que contienen un enlace o archivo adjunto que lleva a un sitio malicioso.

- Crear cuentas en redes sociales que pretendan ser de una persona o organización que los usuarios desearían seguir. Estas cuentas luego publican enlaces a sitios web maliciosos o descargas.

- Crear anuncios en línea que prometen algo gratis u otra oferta deseable, pero que en realidad conducen a un sitio web malicioso.

Cómo protegerse de los ataques de cebo

Hay algunas cosas que puedes hacer para protegerte de los ataques de cebo:

- Se deben evitar los correos electrónicos no solicitados, especialmente aquellos que contienen enlaces o archivos adjuntos.

- Sé cauteloso con cualquier correo electrónico que solicite que abras un archivo adjunto o hagas clic en un enlace.

- Evita abrir archivos adjuntos o hacer clic en enlaces de remitentes que no conoces.

- Se deben evitar los correos electrónicos que contengan errores de ortografía o gramática.

- Presta atención a los correos electrónicos que transmitan una sensación de urgencia o ansiedad.

- No dudes en ponerte en contacto con el remitente de un correo electrónico si tienes dudas sobre su legitimidad.

- Siempre actualiza tu software antivirus y anti-malware.

- Crea contraseñas fuertes y realiza copias de seguridad periódicas de tus datos como parte de una higiene cibernética básica.

Técnicas de cebo más comunes

Hacer clic en un enlace para acceder a regalos gratuitos

Se le presentarán ofertas tentadoras de contenido descargable gratuito, ya sea a través de anuncios, correos electrónicos o redes sociales. Pondrán a disposición de los usuarios todo tipo de contenido descargable de forma gratuita, incluyendo música, películas, reproductores de audio digital y otros medios.

Dispositivos USB infectados

Se comportan como caballos de Troya, realizando ataques mediante el uso de recursos informáticos inseguros, como medios de almacenamiento o dispositivos USB, que luego son descubiertos por las víctimas en una cafetería. Cuando las víctimas insertan la unidad USB en sus computadoras, el disco ataca la máquina como un caballo de Troya del mundo real. Las víctimas de este ataque no son conscientes de las actividades maliciosas que se están llevando a cabo en segundo plano.

Conclusión

La solución automatizada DMARC de Skysnag refuerza la protección contra ataques de cebo al confirmar que un mensaje de correo electrónico proviene del dominio que afirma haber provenido. Skysnag genera informes DMARC que te ayudan a investigar posibles problemas de seguridad e identificar riesgos potenciales de ataques de cebo. Comienza con Skysnag y regístrate usando este enlace.