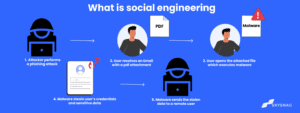

Identificación y protección de la información de identificación personal

¿Significado de PII?

PII significa información de identificación personal. Esta es información que puede usarse para identificar a una persona, como su nombre, dirección o número de Seguro Social. Cualquier información que pueda usarse para determinar a un individuo de otro puede considerarse PII.

La PII se puede definir de diferentes maneras, pero generalmente se refiere a información que podría usarse para determinar a un individuo, ya sea por sí sola o en combinación con otra información.

El Departamento de Energía define la PII como cualquier información recopilada o mantenida por el departamento sobre un individuo que podría usarse para distinguir o rastrear su identidad. Esta información puede incluir el nombre de una persona, número de Seguro Social, fecha y lugar de nacimiento, datos biométricos y otra información personal vinculada o vinculable a una persona específica. La Administración de Servicios Generales de los EE. UU. señala que la PII puede volverse más confidencial cuando se combina con otra información disponible públicamente.

La PII puede incluir cualquier cosa, desde el nombre y la dirección de una persona hasta sus datos biométricos, historial médico o transacciones financieras. Para ser considerada PII, los datos deben poder usarse para distinguir o rastrear la identidad de una persona. La definición de PII puede variar de una jurisdicción a otra, pero generalmente incluye cualquier información que pueda usarse para identificar a un individuo.

Información PII No Confidencial y Confidencial

La PII puede ser sensible o no sensible.

PII SENSIBLE

La IIP sensible es información que puede utilizarse para identificar a una persona y que podría utilizarse para perjudicarla si cayera en las manos equivocadas. Esto incluye información como números de la Seguridad Social, información financiera e historiales médicos.

IIP no sensible

La IIP no sensible es información que puede utilizarse para identificar a una persona, pero que no es probable que se utilice para perjudicarla si cae en las manos equivocadas. Esto incluye información como nombres y direcciones.

La IIP puede recopilarse mediante una combinación de métodos, como formularios en línea, encuestas y redes sociales. Es fundamental proteger la IIP y recopilar únicamente la información esencial. A la hora de recopilar la IIP, las organizaciones deben contar con un plan sobre cómo se utilizará, almacenará y protegerá la información.

Información personal identificable Ejemplos

Los siguientes son algunos ejemplos de información que puede considerarse IIP:

- Nombre

- Dirección

- Número de la Seguridad Social

- Fecha de nacimiento

- Número del permiso de conducir

- Información financiera

- Historial médico

- Dirección de correo electrónico

- Dirección I.P.

VIOLACIONES DE DATOS PII

Varios comercios, instituciones financieras, organizaciones sanitarias y organismos federales, como el Departamento de Seguridad Nacional (DHS), han sufrido filtraciones de datos que han puesto en peligro la información personal de las personas, dejándolas potencialmente vulnerables a la usurpación de identidad.

La PII puede utilizarse para cometer robos de identidad de varias maneras. Los ladrones pueden utilizarla para abrir nuevas cuentas, solicitar préstamos o realizar compras en su nombre. También pueden utilizarla para cometer fraudes u otros delitos.

Los ladrones de identidad siempre están buscando nuevas formas de acceder a la información personal de la gente. La información que buscan cambiará en función de lo que intenten hacer con ella. Por ejemplo, pueden necesitar información diferente para abrir una cuenta bancaria que para presentar una reclamación fraudulenta al seguro.

En algunos casos, sólo necesitan una dirección de correo electrónico. En otros, pueden necesitar un nombre, una dirección, una fecha de nacimiento, un número de la Seguridad Social u otra información. Algunas cuentas pueden abrirse incluso por teléfono o Internet.

Además, archivos físicos como facturas, recibos, certificados de nacimiento, tarjetas de la Seguridad Social o información sobre contratos de alquiler pueden ser robados si se asalta la casa de una persona. Los ladrones pueden vender esta información para lucrarse. O pueden utilizarla ellos mismos sin conocimiento de la víctima. Por ejemplo, puede que no utilicen la tarjeta de crédito de la víctima, pero que abran cuentas nuevas y separadas utilizando la información de la víctima.

Legislación y normativa sobre IPI

La IIP está regulada por una serie de leyes y reglamentos, como la Ley Gramm-Leach-Bliley, la Ley de Información Crediticia Justa y la Ley de Portabilidad y Responsabilidad de los Seguros Médicos.

La Ley de Privacidad de 1974 es una ley federal que establece normas para la recogida, uso y divulgación de la IIP por parte de las agencias federales. La ley exige que los organismos federales notifiquen a las personas su derecho a acceder a su IIP y corregirla, y establece sanciones por el uso indebido de la IIP.

La Ley de Libertad de Información (FOIA) es una ley federal que otorga a los particulares el derecho a acceder a determinados registros gubernamentales. La ley exige que los organismos federales pongan sus registros a disposición del público a menos que estén protegidos por una de las excepciones de la ley.

La Ley de Privacidad y Derechos Educativos de la Familia (FERPA) es una ley federal que protege la privacidad de los expedientes educativos de los estudiantes. La ley exige que las escuelas den a los padres y alumnos la oportunidad de inspeccionar y corregir sus expedientes académicos y limita la divulgación de expedientes académicos sin consentimiento.

La Ley de Portabilidad y Responsabilidad del Seguro Médico (HIPAA) es una ley federal que protege la privacidad de la información sanitaria. La ley exige que las entidades cubiertas tomen medidas razonables para salvaguardar la confidencialidad de la información sanitaria protegida y limita la divulgación de información sanitaria protegida sin consentimiento.

GDPR IIP

El RGPD sustituye a la Directiva de Protección de Datos de 1995 (95/46/C.E.), que se introdujo para proteger los derechos de los europeos con respecto a sus datos personales. Establece las normas para la recogida y el tratamiento de información personal identificable (IPI) por parte de particulares, empresas u otras organizaciones que operen en la UE.

El Reglamento se aplica a cualquier empresa que procese los datos personales de personas físicas en la UE, independientemente de si la empresa tiene su sede dentro o fuera de la UE. Esto incluye a las empresas con sede en los EE.UU. que procesan los datos de ciudadanos de la UE, incluso si esos ciudadanos no están físicamente presentes en la UE. El RGPD exige a las empresas obtener el permiso explícito de las personas físicas antes de recopilar, utilizar o compartir sus datos personales. Las empresas están obligadas a informar a las personas sobre sus derechos en virtud del RGPD y a garantizar que puedan ejercerlos fácilmente.

El RGPD impone multas significativas a las empresas que infrinjan sus disposiciones, que pueden llegar hasta el 4% de los ingresos anuales globales de una empresa o 20 millones de euros (la cantidad que sea mayor). El Reglamento también otorga a las personas físicas el derecho a presentar una reclamación ante la autoridad de control si consideran que se han vulnerado sus derechos.

Las mejores prácticas para salvaguardar la IIP

- Cifrado de todos los datos de identificación personal en tránsito y en reposo

- Almacenamiento de datos de identificación personal en una base de datos segura

- Restringir el acceso a los datos de identificación personal sólo a quienes lo necesiten.

- Garantizar que todos los datos de identificación personal sean exactos y estén actualizados.

- Destruir los datos PII cuando ya no se necesiten

PII PHI PCI ¿Cuál es la diferencia?

Información personal identificable

PII afecta en última instancia a todas las organizaciones, de todos los tamaños y tipos. La IIP es cualquier información que pueda utilizarse para identificar a una persona, como su nombre, dirección, fecha de nacimiento, número de la seguridad social, etc. Una vez que se tiene un conjunto de PII, no sólo se puede vender en la dark web, sino que también se puede utilizar para llevar a cabo otros ataques. Estos ataques muestran cómo los ciberdelincuentes pueden utilizar la IIP robada para llevar a cabo otros ataques contra organizaciones. Las filtraciones de Office of Personnel Management y Anthem son ejemplos de esto, donde millones de datos de identificación personal fueron sustraídos y luego utilizados para atacar a otras organizaciones como el IRS.

Información sanitaria protegida

PHI es uno de los datos más codiciados que un ciberdelincuente tiene en su punto de mira. Comprende multitud de información. La PHI está definida por la Ley de Portabilidad y Responsabilidad de los Seguros Sanitarios (HIPAA) y se compone de cualquier dato que pueda utilizarse para asociar la identidad de una persona con su asistencia sanitaria. Aquí puede consultar una lista completa de los 18 identificadores que componen la PHI.

La PHI es un activo valioso y se vende en la red oscura por más dinero que cualquier otro conjunto de datos, según Ponemon Institute. En lo que respecta a la protección de la PHI, la HIPAA y la Ley de tecnologías de la información sanitaria para la salud económica y clínica (HITECH) ofrecen directrices para la protección de la PHI. Dentro de la HIPAA están la «norma de privacidad» y sus subconjuntos, la «norma de seguridad», la «norma de aplicación» y la «norma de notificación de infracciones», que tratan todos ellos de diversos aspectos de la protección de la PHI.

Norma de seguridad de datos del sector de las tarjetas de pago

PCI-DSS es un conjunto de normas de seguridad creadas para proteger los datos de los titulares de tarjetas. Cualquier organización que procese, almacene o transmita datos de titulares de tarjetas debe cumplir estas normas. El cumplimiento de la PCI incluye asumir la responsabilidad de garantizar que los datos financieros estén protegidos en todas las etapas, incluidas las de aceptación, transferencia, almacenamiento y procesamiento.

Conclusión

El software automatizado de Skysnag protege la reputación de su dominio y mantiene su negocio alejado de correos electrónicos comerciales comprometidos, robo de contraseñas y pérdidas financieras significativas potenciales. Obtenga información detallada, supere problemas de configuración de autenticación de correo electrónico, incluidos SPF y DKIM, y proteja su dominio contra el spoofing con la aplicación estricta de DMARC, todo de manera autónoma con Skysnag. Empiece con Skysnag y regístrese utilizando este enlace para obtener una prueba gratuita hoy mismo.