Was Sie wissen müssen: DKIM-Signaturen

Was ist eine DKIM-Signatur?

Es gibt mehrere verschiedene E-Mail-Authentifizierungsprotokolle, aber nur eines hat einen streng geheimen verschlüsselten digitalen Schlüssel. Eine DKIM-Signatur hilft Mailbox-Anbietern, Ihre Identität als Absender zu überprüfen und gleichzeitig E-Mail-Spoofing-Angriffe zu bekämpfen. Der Schlüssel zur E-Mail-Authentifizierung!

Grundsätzlich hilft Ihnen DKIM, wichtige Briefe mit unsichtbarer Tinte zu signieren und deutlich zu machen, dass die Nachricht von Ihnen stammt und nicht von jemand anderem. Allerdings ist es nicht ganz so einfach.

Lassen Sie uns das DomainKeys Identified Mail (DKIM) Protokoll genauer betrachten.

Warum wir DKIM-Signaturen benötigen

Die Kommunikation mit Menschen über E-Mail ist ein wertvolles Gut. Leider gibt es Cyberkriminelle, die darauf aus sind, das Vertrauen auszunutzen, das Marken bei ihren Kunden und Abonnenten erworben haben.

Betrüger infiltrieren Postfächer, indem sie sich als E-Mails und Webseiten Ihrer Marke ausgeben und Menschen dazu bringen, Malware zu installieren oder sensible Informationen preiszugeben. Dies kann Bankkonten, Kreditkartennummern, Sozialversicherungsnummern oder Login-Informationen für Online-Konten umfassen. E-Mail-Spoofing führt leicht zu Identitätsdiebstahl.

Verbesserung der Postfach-Sicherheit.

Obwohl das Simple Mail Transfer Protocol (SMTP) der Industriestandard für das Senden von E-Mails über das Internet ist, bietet es keinen Mechanismus zur Überprüfung des Absenders, bevor die E-Mail zugestellt wird. Daher ist es für Spammer und Betrüger möglich, Postfächer mit Müll zu füllen und Versuche zu unternehmen, vertrauenswürdige Marken zu spoofen oder zu verschleiern.

Authentifizierungsprotokolle haben die E-Mail-Sicherheit in den letzten Jahrzehnten verbessert, indem sie Informationen aus E-Mail-Headern mit Einträgen verknüpfen, die im Domain Name Server (DNS) des Absenders veröffentlicht wurden.

Die DKIM-Signatur ist eines dieser Protokolle. Sie erkennt gefälschte Absenderadressen mithilfe eines verschlüsselten Schlüssels.

DKIM ist eine Kombination aus DomainKeys, entwickelt von Yahoo, und Cisco’s Identified Internet Mail im Jahr 2004. Der DomainKeys-Abschnitt ist darauf ausgelegt, die DNS-Domäne des E-Mail-Absenders zu überprüfen, während der Identified Internet Mail Teil die digitale Signatur der Spezifikation darstellt.

Die prominentesten Postfachanbieter wie Google, Apple Mail und Outlook suchen nach DKIM-Signaturen zur Authentifizierung von E-Mails.

Wie funktioniert eine DKIM-Signatur?

DKIM ermöglicht es Absendern, E-Mail-Nachrichten mit bestimmten Domains zu verknüpfen, ähnlich wie andere E-Mail-Authentifizierungsmechanismen. Die Legitimität der E-Mail wird durch DNS-Einträge gewährleistet. DKIM verwendet jedoch eine verschlüsselte digitale Signatur, um dies zu erreichen.

Die DomainKeys von DKIM umfassen einen öffentlichen Schlüssel, der im DNS-Eintrag veröffentlicht wird, und einen privaten Schlüssel, der im E-Mail-Header enthalten ist. Die verschlüsselte digitale Signatur ist der private Schlüssel, der einzigartig für den Absender sein sollte und mit dem übereinstimmen muss, was im DNS veröffentlicht wird.

Eine DKIM-Signatur gibt den Mail Transfer Agents (MTAs) Informationen darüber, wo sie auf öffentliche Schlüsselinformationen zugreifen können, die zur Validierung der Absenderidentität verwendet werden. Wenn die beiden Schlüssel übereinstimmen, wird die E-Mail wahrscheinlicher in das Postfach zugestellt; wenn sie nicht übereinstimmen oder die E-Mail keine DKIM-Signatur aufweist, wird sie eher abgelehnt oder als Spam aussortiert.

DKIM filtert keine E-Mails, sondern unterstützt den empfangenden Server dabei, zu entscheiden, wie eingehende Nachrichten am besten gefiltert werden können. Die Spam-Wertung einer Nachricht wird oft reduziert, wenn die DKIM-Verifizierung erfolgreich ist.

Wie liest man einen DKIM-Header?

Um DKIM zu nutzen, um Ihre Marke vor Spoofing zu schützen und Ihre Abonnenten vor Betrügern zu bewahren, müssen Sie einen DKIM-Eintrag generieren und ihn in Ihrem DNS platzieren. Es kann notwendig sein, Unterstützung von Ihrer IT-Abteilung oder Ihrem E-Mail-Dienstanbieter (ESP) zu erhalten.

Hier ist ein Beispiel für eine DKIM-Signatur (aufgezeichnet als RFC2822-Headerfeld) für die signierte Nachricht:

Lassen Sie uns die DKIM-Header nacheinander aufschlüsseln. Jedes „Tag“ ist einem Wert zugeordnet, der Informationen über den Absender enthält.

Tags in einem DKIM-Header

| Etikett | Beschreibung |

| b | Die tatsächliche digitale Signatur des Inhalts (Header und Body) der E-Mail-Nachricht |

| bh | der Body-Hash |

| d | die signierende Domain |

| s | der Selector |

| v | die Version |

| a | der Signaturalgorithmus |

| c | der Kanonisierungsalgorithmus für Header und Body |

| q | die Standard-Abfragemethode |

| I | die Länge des kanonisierten Teils des signierten Body |

| t | der Zeitstempel der Signatur |

| x | die Ablaufzeit |

| h | die Liste der signierten Header-Felder wird für Felder wiederholt, die mehrmals vorkommen |

Hinweis: Die oben hervorgehobenen Tags sind erforderlich. Eine DKIM-Signatur, die diese Tags nicht enthält, wird bei der Validierung einen Fehler erzeugen.

Aus diesem DKIM-Header können wir sehen, dass:

Die digitale Signatur ist**dzdVyOfAKCdLXdJOc9G2q8LoXSlEniSbav+yuU4zGeeruD00lszZVoG4ZHRNiYzR.**

Diese Signatur wird mit der des Absenderdomains verglichen.

- Der Body-Hash ist nicht aufgeführt.

- Die signierende Domain ist example.com. Es ist die Domain, die die Nachricht gesendet (und signiert) hat.

- Der Selector ist jun2005.eng.

- Die Version ist nicht aufgeführt.

- Der Signaturalgorithmus ist rsa-sha1.Es generiert die Signatur.

- Die Kanonisierungsalgorithmen für Header und Body sind relaxed/simple.

- Die Standardabfragemethode ist DNS. Sie wird verwendet, um den Schlüssel auf der signierenden Domain nachzuschlagen.

- Die Länge des kanonisierten Teils des signierten Body ist nicht aufgeführt. Die signierende Domain kann einen Schlüssel aus dem gesamten Body oder nur einem Teil davon erstellen. Dieser Abschnitt wäre inbegriffen gewesen.

- Der Zeitstempel der Signatur ist 1117574938. Dies ist der Zeitpunkt, zu dem sie signiert wurde.

- Die Ablaufzeit ist 1118006938. Dies geschieht, weil eine bereits signierte E-Mail wiederverwendet werden kann, um die Signatur zu „fälschen“; Signaturen sind auf ein Ablaufdatum gesetzt.

- Die Liste der signierten Header-Felder umfasst From: To: Subject: Date. Diese Felder wurden „signiert“, um zu überprüfen, dass sie nicht verändert wurden.

Wir wissen, dass das viele technische Informationen sind. Glücklicherweise gibt es Tools für E-Mail-Marketer, um DKIM-Einträge zu erstellen.

Wie man eine DKIM-Signatur überprüft

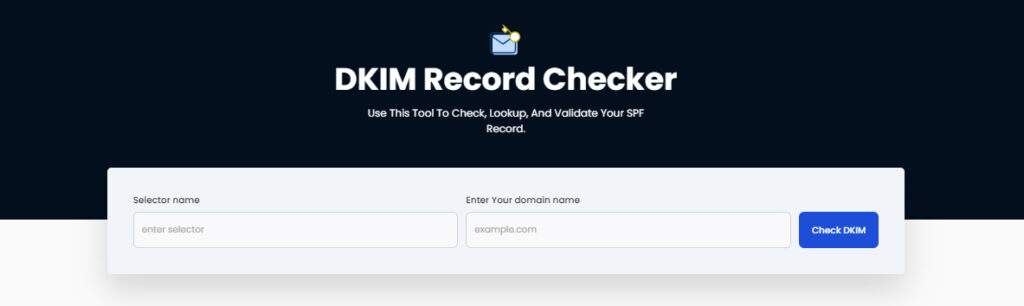

DNS-Einträge und DKIM-Signaturen können schwer zu verstehen sein. Es gibt Internet-Tools, die Ihnen helfen können, zu überprüfen, ob Ihre E-Mail-Authentifizierungsmechanismen richtig konfiguriert sind.

Verwenden Sie das kostenlose Skysnag DKIM-Record-Check-Tool, um DKIM zu überprüfen.

Das Senden einer E-Mail an ein Gmail-Konto ist eine weitere Möglichkeit, DKIM zu testen. Öffnen Sie die E-Mail in der Gmail-Web-App, klicken Sie auf den nach unten zeigenden Pfeil neben der Schaltfläche „Antworten“ (oben rechts in der E-Mail) und wählen Sie „Original anzeigen“ aus.Wenn Sie „signed-by: Ihre Domain“ im Original sehen, ist Ihre DKIM-Signatur gültig. Denken Sie daran, dass Sie die DKIM-Signatur nur sehen können, wenn Sie Zugang zu der E-Mail haben, die Sie senden.

Verbessern Sie die Zustellbarkeit, bevor Sie auf „Senden“ klicken.

Es gibt zahlreiche überzeugende Gründe, E-Mail-Authentifizierungsprotokolle zu verwenden. Die Verbesserung der Zustellbarkeit steht an erster Stelle. Wenn Sie keine E-Mail-Authentifizierung verwenden, ist es wahrscheinlicher, dass Mailbox-Anbieter Ihre Nachrichten in den Junk-Mail- und Spam-Ordner filtern.

Um dies besser zu verstehen:

DKIM verwendet einen privaten Schlüssel zur Authentifizierung von E-Mails.

1- Der Versanddienst veröffentlicht seinen öffentlichen Schlüssel im DNS-Eintrag

2- Der Versanddienst verwendet den privaten Schlüssel, um die Nachricht zu signieren und den DKIM-Signatur-Header zu generieren, den er der gesendeten E-Mail anhängt.

3- „d tag“ = Absenderdomain / „s tag“ = Subdomain

4- Der Empfangsdienst (z.B. Gmail) wird den DNS (Beispiel: Beispiel) abfragens.domainkey.domain.com um den öffentlichen Schlüssel zu erhalten

5- Der Empfangsdienst (z.B. Gmail) wird dann die DKIM-Signatur, die der E-Mail angehängt ist, mit dem erhaltenen öffentlichen Schlüssel validieren, falls die Signatur gültig ist. -> DKIM ist erfolgreich

Fazit

Skysnag automatisiert DMARC, SPF und DKIM, um die Zustellbarkeit von E-Mails zu erhöhen. Mit Skysnag’s automatisierter Software können Sie E-Mail-Spoofing-Angriffe vermeiden und die Gültigkeit von E-Mails bestätigen. Melden Sie sich noch heute über diesen Link für eine kostenlose Testversion an und stellen Sie sicher, dass die DKIM-Signatur Ihrer Organisation korrekt eingerichtet ist.