Was ist Phishing?

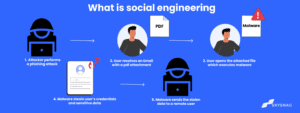

Phishing bedeutet, dass Cyberkriminelle bösartige E-Mails versenden, um Internetnutzer zu betrügen.Es handelt sich dabei um eine Form des Social Engineering, bei der Betrüger die menschliche Psychologie nutzen und Menschen dazu bringen, ohne nachzudenken zu handeln.Das Ziel ist es, an sensible Benutzerdaten wie Finanzinformationen, Systemanmeldeinformationen, Kreditkartennummern usw. zu gelangen.

Die gesendeten Phishing-E-Mails scheinen von einer seriösen Quelle zu stammen, und die Opfer werden dazu verleitet, sie zu öffnen.Einmal geöffnet, verbreiten diese E-Mails Malware und stehlen Daten.Normalerweise spielen Techniken wie Fälschung, Nachahmung und Irreführung eine wesentliche Rolle bei Phishing-Angriffen.

Geschichte des Phishings

Sie mögen Phishing für ein neues Konzept halten, aber es wird bereits seit Mitte der 1990er Jahre eingesetzt.Alles begann mit Hackern, die sich als AOL-Mitarbeiter ausgaben, um Informationen zu „fischen“. Da AOL zu dieser Zeit ein bekanntes Content-System war, gelang es den Betrügern, ihre Opfer zu täuschen.Sie brachten sie dazu, ihre Zugangsdaten preiszugeben, und kaperten dann ihre Konten.

In den 2000er Jahren wurde Cyber-Phishing dann auch im Bankensektor immer bekannter.Cyberkriminelle fanden Bankkonten profitabler und verleiteten Benutzer dazu, ihre Finanzdaten preiszugeben.Phishing-E-Mails, die Bankmitteilungen imitierten, wurden massenhaft verschickt, um Geldbeträge von ahnungslosen Benutzern zu stehlen.

Mit der Zeit hat sich Phishing weiterentwickelt, und es kommen immer mehr Varianten auf, wie Paypal-Phishing, Amazon-Phishing, Apple-Phishing, Speer-Phishing usw.Die Betrüger werden immer fortschrittlicher und imitieren seriöse Unternehmen, indem sie ausgeklügelte E-Mails verwenden, die den echten ähneln.Bis heute ist Phishing ein Problem, mit dem Online-Communities täglich konfrontiert sind.

Phishing ein vorherrschendes Problem

Phishing ist eine weit verbreitete Betrugsmethode, da sie billig ist.E-Mail-Adressen sind leicht zu beschaffen, und die Kosten für den Versand von E-Mails sind gleich null.Daher sind Phishing-E-Mails eine einfache Geldquelle für Cyberkriminelle.

Die Auswirkungen von Phishing sind jedoch nicht billig.Die Kosten, die der Gesellschaft insgesamt entstehen, sind enorm, da täglich Millionen von Menschen betrogen werden.Die einzelnen Beträge mögen gering sein, aber sie summieren sich zu Milliardenbeträgen.Nach Angaben des IC3 des FBI wurde ein Verlust von über 1,8 Milliarden durch Phishing gemeldet.

Abgesehen von finanziellen Verlusten hat Phishing auch zu erheblichen Datenschutzverletzungen geführt.In der Unternehmenswelt wird Phishing oft dazu benutzt, um einen größeren Angriff zu starten.Wie bei Target im Jahr 2013 beginnen viele Datenschutzverletzungen mit einer einzigen Phishing-E-Mail und entwickeln sich dann zu großen Skandalen.

Phishing-Angriffe haben auch negative soziale Folgen.Da Phishing-E-Mails persönlich identifizierbare Informationen (PII) wie Steuerunterlagen, medizinische Informationen und Finanzdaten preisgeben können, gibt es Bedenken hinsichtlich des Datenschutzes. Außerdem können Cyberkriminelle durch Phishing direkten Zugriff auf soziale Medien und andere Konten erhalten und diese Plattformen zum Absturz bringen.

Phishing-Statistiken

Da Phishing-Angriffe sowohl für Einzelpersonen als auch für Unternehmen verheerende Folgen haben, sollten sie nicht ignoriert werden.Wenn Sie sich die unten aufgeführten Phishing-Statistiken ansehen, können Sie die Verbreitung und den Ernst der Lage verstehen:

- Allein 2020 wurden 241.324 Phishing-Angriffe gemeldet

- Die Zahl der Phishing-Vorfälle ist zwischen 2019 und 2020 um satte 110 % gestiegen.

- Von 100 Umfrageteilnehmern in den USA sind 75 Opfer von Phishing-Versuchen geworden.

Daher sollte sich jeder über Phishing informieren, um sich zu schützen.Lesen Sie weiter, um mehr Details zu diesem massiven Problem zu erfahren, das vorherrscht.

Erkennen einer Phishing-E-Mail

Das erste, was man wissen sollte, um sich vor Phishing-Angriffen zu schützen, ist, wie man eine bösartige E-Mail erkennt.Diese E-Mails enthalten ein typisches Muster, das leicht erkannt werden kann:

Der Wortlaut:

Die meisten Betrüger benutzen Angst, um unschuldige Benutzer zu ködern.Sie erzeugen in ihrer E-Mail ein Gefühl der Dringlichkeit, damit die Leser handeln, ohne nachzudenken.Leider können selbst Menschen mit Phishing-Kenntnissen diesen Betrügereien zum Opfer fallen, da die Angst sie besser macht.

In den meisten Phishing-E-Mails wird Benutzern mitgeteilt, dass ihre Konten eingeschränkt werden oder sich Malware auf ihren Geräten verbreitet, wenn sie nicht auf den angegebenen Link klicken.Der Link ist es, der die Malware verbreitet und den Hackern Zugang zu sensiblen Daten verschafft.

Manchmal verwenden Cyberkriminelle Anreize, um Neugierige zu ködern.Häufig verwenden Angreifer Formulierungen wie Investieren Sie $40, um $400 zurückzubekommen, Sie haben gerade ein Lotterielos von $1000 gewonnen usw.Sie lassen es echt und lukrativ klingen, so dass die Benutzer die Warnzeichen ignorieren und auf sie hereinfallen.Da die meisten Benutzer denken, dass sie wenig zu verlieren haben, antworten sie auf solche E-Mails und verlieren am Ende viel.

Die folgende Abbildung zeigt eine Standard-Phishing-E-Mail:

Wie Sie oben sehen können, ist die Begrüßung der Phishing-E-Mails generisch, da sie massenhaft verschickt werden.Seien Sie also sehr vorsichtig und halten Sie Ihre Augen offen.Wenn Sie sich nicht sicher sind, ob eine E-Mail echt ist oder nicht, überprüfen Sie die Adresse des Absenders, um die Legitimität festzustellen.Wenn es sich um eine Phishing-E-Mail handelt, gibt es eine kleine Diskrepanz, die Sie in Alarmbereitschaft versetzt.

Der verwendete Mechanismus

Nachdem der E-Mail-Text echt aussieht, folgt in Phishing-E-Mails in der Regel ein Mechanismus zum Diebstahl von Informationen.Hauptsächlich nutzen die Betrüger drei Möglichkeiten.Entweder hängen sie eine bösartige Datei an, fügen einen Weblink ein oder verwenden betrügerische Formulare zur Dateneingabe.Wir haben jeden dieser Wege einzeln beschrieben.

Bösartige Weblinks

Dies ist der häufigste Mechanismus, der von Betrügern verwendet wird.Bei dieser Technik fügen Betrüger bösartige Links ein, die den Benutzer auf Phishing-Websites oder gefälschte Seiten leiten, die mit Malware infiziert sind.

Diese URLs sind so getarnt, dass sie wie echte Links von einer seriösen Website aussehen, weisen aber geringfügige Unterschiede in der Syntax auf.Sie können auch in Logos und Bilder eingebettet sein, die in der E-Mail enthalten sind.Klicken Sie also nicht versehentlich auf irgendetwas.

Phishing-Links sind praktikabler als Anhänge und Datenformulare, da die Benutzer sie für weniger riskant halten.Sie klicken sie an, ohne groß nachzudenken, und geraten leicht in die Falle.

Hier ist ein Beispiel für eine E-Mail mit einem bösartigen Link.

Bösartige Anhänge

Anstelle eines Weblinks können Phishing-E-Mails auch Dateien als Anhang enthalten.Sie imitieren legitime Anhänge, sind aber mit Malware infiziert, die das Betriebssystem Ihres Computers gefährdet.

Die Dateien enthalten in der Regel ein Ms. Office-Dokument mit einem bösartigen Makro oder einem Shell-Skript.Wenn diese heruntergeladen werden, verbreiten sie Malware wie Ransomware, die die Dateien auf einem PC einfriert.Diese Dateien können auch dazu verwendet werden, einen Keystroke Logger auf Ihrem Gerät zu installieren, der alles aufzeichnet, was Sie eingeben, z.B. Passwörter und andere vertrauliche Informationen.

Ps: Es ist wichtig zu wissen, dass Phishing, das solche Malware enthält, nicht auf ein einzelnes Gerät beschränkt ist.Sie verbreiten die Infektionen von einem System zum anderen über verbundene Netzwerke, Cloud-Systeme und gemeinsam genutzte Festplatten.Daher kann sich Phishing sehr schnell verbreiten.

Hier ist ein Beispiel für eine E-Mail mit einem bösartigen Anhang

Betrügerische Dateneingabeformulare

Ein weiterer in Phishing-E-Mails häufig verwendeter Mechanismus sind Dateneingabeformulare.Sie sind hauptsächlich dazu gedacht, sensible Informationen wie Benutzer-IDs, Kreditkartennummern und Passwörter zu sammeln.Die E-Mails sind in einem Ton verfasst, der den Leser dazu auffordert, die Informationen sofort auszufüllen und zu übermitteln.

Sobald die Benutzer ihre Daten bereitwillig abgeben, können Cyberkriminelle sie für persönliche Zwecke missbrauchen.In der Regel imitieren die Betrüger Regierungsbehörden und überreden ahnungslose Personen dazu, betrügerische Formulare für Steuererklärungen und andere zivile Zwecke auszufüllen.

Aber Sie sollten es besser wissen, als dass Regierungen ihre Bürger nicht per E-Mail kontaktieren oder auf diesem Weg nach vertraulichen Daten fragen.Diese Formulare sollten also eine rote Fahne wecken.

Hier ist ein Beispiel für eine gefälschte E-Mail, die ein Dateneingabeformular enthält:

Betreffzeile

Die Betreffzeile ist ein weiterer wichtiger Aspekt der E-Mail, der Ihnen helfen kann, zwischen echten und Phishing-E-Mails zu unterscheiden.Bei einem Phishing-Angriff spielt die Betreffzeile eine entscheidende Rolle, da sie darüber entscheidet, ob der Benutzer den Köder schluckt oder nicht.

Die Angreifer sorgen also dafür, dass der Betreff der E-Mail entweder Angst oder Neugierde weckt.Beide Emotionen können, wenn sie gut eingesetzt werden, Benutzer dazu bringen, auf bösartige E-Mails zu klicken.

In der Regel werden in den Betreffzeilen die Probleme der Benutzer hervorgehoben, z. B. Versandprobleme, Probleme mit dem Bankkonto usw.Wenn ein Benutzer nicht auf die Domain in der Absenderadresse achtet, kann er oder sie leicht dazu verleitet werden, die E-Mail zu öffnen.Sobald eine E-Mail geöffnet wird, steigt die Wahrscheinlichkeit, dass die Betrüger sensible Informationen preisgeben.

Hier ist ein Beispiel für eine E-Mail mit einer generischen Betreffzeile, auf die die meisten Leute hereinfallen:

Arten von Phishing-Angriffen

Selbst wenn Sie die Grundlagen des Phishing kennen, können Benutzer, einschließlich Sicherheitsexperten, Opfer solcher Angriffe werden.Das liegt daran, dass Cyberkriminelle ihre Methoden ständig aktualisieren.Mit dem technologischen Fortschritt und der Zunahme von Online-Transaktionen entwickeln sich auch die Phishing-Angriffe weiter, so dass es immer schwieriger wird, sie zu umgehen.

Phishing ist nicht mehr auf Massen-Spam und einfachen Datendiebstahl beschränkt.Stattdessen entwickeln die Angreifer neue Methoden, um massive Kampagnen zu starten.Diese Angriffe können sich je nach Art des Phishings an jeden richten.

Zu den wichtigsten Arten von Phishing gehören:

1. Speer-Phishing:

Bei einer gezielten Form des Phishings werden personalisierte E-Mails an bestimmte Personen gesendet, insbesondere an hochrangige Mitarbeiter und Inhaber sensibler Informationen.

2. CEO-Betrug:

Dabei handelt es sich um eine Form des Speer-Phishings, bei dem jedoch nicht die höheren Angestellten des Unternehmens, sondern die jüngeren Mitarbeiter angegriffen werden.Die Betrüger imitieren leitende Angestellte wie CEOs, um ihre Untergebenen unter Druck zu setzen, Geld zu überweisen oder unethisch zu handeln.

3. Smishing:

Das ist die Abkürzung für SMS-Phishing, bei dem Betrüger SMS-Nachrichten verwenden, um Benutzer zum Öffnen bösartiger Websites zu verleiten.

4. Vishing:

Voice-Phishing ist eine Form des Phishings, bei der eine Stimmveränderungssoftware eingesetzt wird und die Opfer mit einer sehr überzeugenden und dringenden telefonischen Nachricht angesprochen werden.

5. Phishing-E-Mails von Amazon und Paypal-Betrug

Amazon, eBay, Apple und Paypal sind große Akteure in ihren jeweiligen Branchen und daher ein großes Ziel für Betrüger.Da diese Plattformen Millionen von Nutzern haben, ist es für Cyber-Kriminelle ein Leichtes, E-Mails zu versenden, die diese angesehenen Marken imitieren.Dazu gehören unter anderem gefälschte PayPal-E-Mails, Apple-Phishing-E-Mails, Amazon-Betrugs-E-Mails, Apple-Phishing-E-Mails usw.

6. „Böser Zwilling“ Wi-Fi:

Wie der Name schon sagt, nutzen die Betrüger bei dieser Phishing-Attacke kostenloses WLAN und verleiten die Benutzer dazu, sich mit einem bösartigen Hotspot zu verbinden.Sobald sie mit ihrem Opfer verbunden sind, missbrauchen sie diesen, um Man-in-the-Middle-Attacken durchzuführen.

Denken Sie jedoch daran, dass Phishing nicht nur auf die oben genannten Arten beschränkt ist.Mit der Zeit kommen immer mehr Formen ans Licht.Und da neue Online-Plattformen immer beliebter werden, entstehen dort auch neue Phishing-Arten.Die steigende Zahl von Netflix-Nutzern hat zum Beispiel dazu geführt, dass Netflix-Betrugs-E-Mails immer häufiger vorkommen.

Um sich und Ihr Unternehmen zu schützen, sollten Sie also die verschiedenen Formen von Phishing kennen und entsprechende Maßnahmen ergreifen.Damit Sie besser verstehen, wie Phishing abläuft, haben wir einige bekannte Orte aufgeführt, an denen Phishing vorkommt.

Phishing um Sie herum

Phishing ist überall um Sie herum.Es ist wichtig zu wissen, dass jeder Normalbürger diesen Angriffen zum Opfer fallen kann, wenn er auf das Internet und seine Tools zugreift.Sie können sogar mit den Folgen eines Phishing-Angriffs konfrontiert werden, selbst wenn Sie nicht direkt daran beteiligt sind.

Vorsicht ist also die einzige Möglichkeit, sich vor Phishing und seinen vielen Formen zu schützen. Wir haben einige Orte aufgelistet, an denen Phishing-E-Mails häufig zu finden sind:

In Persönliches Leben

- Bankkonten.

- Kredit-Transaktionen

- Steuererklärungen

- Online-Einkauf

- Darlehen und Hypotheken

- Soziale Medien.

Bei der Arbeit

- Übertragung von Unternehmensgeldern.

- Verlust von vertraulichen Informationen über Kunden und Mitarbeiter.

- Aufgedeckte Geschäftsgeheimnisse

- Eingefrorene Systeme und infizierte Dateien

- Geschädigter Ruf.

- Strafen aufgrund von Verstößen gegen die Vorschriften.

- Verlust von Marktanteilen

- Schwindendes Vertrauen der Anleger.

In der Industrie:

- E-Commerce

- Finanzmärkte

- Zahlungssysteme

- IT- und Telekommunikationsunternehmen.

- Lieferfirmen.

Beliebte nachgeahmte Marken:

- Amazon

- Bank von Amerika

- Microsoft

- Apfel

- FedEx

Diese Liste ist keineswegs vollständig, denn Phishing-Angriffe können überall durchgeführt werden.Sie soll Ihnen nur ein Beispiel dafür geben, wie weit verbreitet Phishing ist und warum Bewusstsein und Schutz so wichtig sind?

Phishing-Schutz

Da Phishing immer raffinierter wird und die Betrüger Phishing-Kits verwenden, um unerkannt zu bleiben, ist die Notwendigkeit eines Schutzes noch deutlicher geworden.Hinzu kommt, dass Phishing-Kampagnen immer umfangreicher werden und die Kriminellen Dutzende von Domains nutzen, um weitere Personen anzusprechen.

Da sich die Cybersicherheitslandschaft ständig weiterentwickelt, ist es für Unternehmen von entscheidender Bedeutung, ihre Mitarbeiter über die neuesten Phishing-Techniken aufzuklären und darüber, wie man sie verhindern kann.Wenn Sie sie über die neuesten Bedrohungen aufklären und ihnen Cybersicherheit vermitteln, können Sie erfolgreiche Phishing-Versuche verhindern.

Hier finden Sie einige Möglichkeiten, wie Sie sich in Ihrem Unternehmen vor Phishing schützen können:

1. Anti-Phishing-Schulungssuiten

Mitarbeiter können mit Hilfe von Schulungspaketen, die Simulationsübungen und Beispiele aus der Praxis enthalten, für Phishing-Szenarien sensibilisiert werden.In der Regel senden Sicherheitsexperten ähnlich aussehende Phishing-E-Mails an Mitarbeiter und prüfen, ob sie diese identifizieren können oder nicht.

Diese praktische Anwendung hilft den Mitarbeitern, Phishing im Voraus zu erkennen und das Risiko zu verringern, in Zukunft bei tatsächlichen Angriffen kompromittiert zu werden.Eine solche Schulung der Mitarbeiter stellt sicher, dass das Unternehmen nicht das nächste Phishing-Opfer wird und schützt die Mitarbeiter in ihrer persönlichen Eigenschaft.

2. E-Mail-Gateway-Lösungen

Unternehmen können Lösungen installieren, die Phishing-E-Mails abfangen und klassifizieren können.Eines der effektivsten Tools zur Identifizierung und Filterung verdächtiger E-Mails sind E-Mail-Gateway-Lösungen.

Mithilfe von Analysen überwacht dieses Überwachungstool den Datenverkehr ständig auf ungewöhnliche Muster und stellt verdächtige Nachrichten unter Quarantäne.Sie alarmieren den Administrator, wenn es viele In-Page-Exploits und Downloads gibt.Diese Informationen können dann verwendet werden, um die Mitarbeiter zu warnen und so die Wahrscheinlichkeit eines erfolgreichen Phishing-Versuchs zu verringern.

3. Anti-Virus-Installation

Auch wenn dies nicht unter den Phishing-Schutz fällt, hilft es Ihnen, den Schaden eines Phishing-Angriffs zu mindern.Wenn Sie einem Betrug zum Opfer fallen, kann die Installation von Antivirensoftware auf Ihrem Gerät dazu beitragen, die darauf folgende Malware zu erkennen und zu entfernen.Stellen Sie einfach sicher, dass Ihre Antiviren-Software die neuesten Patches installiert hat und auf dem neuesten Stand ist.

4. Phishing melden

Dies ist etwas, das nach einem Phishing-Angriff durchgeführt werden muss.Wenn Sie einem Phishing-Versuch zum Opfer gefallen sind oder glauben, dass Sie das nächste Ziel eines Phishing-Betrugs sind, müssen Sie dies der zuständigen Behörde melden.

Auf Unternehmensebene können Sie es der IT-Abteilung melden, die es überprüfen und Präventivmaßnahmen ergreifen kann.Als Privatperson melden Sie Phishing am besten der FTC (Federal Trade Commission), die Betrüger aufspüren und Ihnen sogar helfen kann, Ihren Schaden zu begrenzen!

Fazit

Die automatisierte DMARC-Lösung von Skysnag stärkt den Schutz vor Phishing und Spoofing, indem sie bestätigt, dass eine E-Mail-Nachricht von der Domäne stammt, von der sie zu stammen vorgibt. Skysnag generiert für Sie DMARC-Berichte, die bei der Untersuchung potenzieller Sicherheitsprobleme und der Identifizierung potenzieller Risiken durch Phishing-Angriffe helfen. Beginnen Sie mit Skysnag und melden Sie sich über diesen Link an.